Наша компания предлагает услугу подключение маршрутизатора ,а также диагностику, ремонт, настройку и подключение маршрутизатора (роутера) проводной и беспроводной домашней компьютерной сети. Работы осуществляются с выездом к заказчику.

Прежде всего, роутер (router) в переводе и означает маршрутизатор. Это одно и тоже устройство, иногда называемое так, а иногда этак.

осуществлять пересылку данных

между различными устройствами, соединёнными в одну сеть, составлять маршруты и очерёдность этой пересылки и осуществлять их одновременную работу

в глобальной сети.

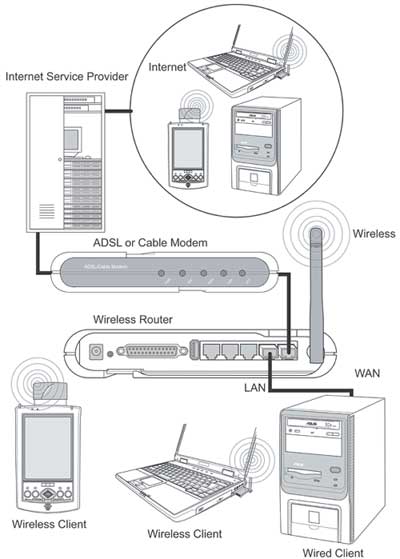

В домашнюю сеть необходимо подключить маршрутизатор

для осуществления подключения компьютеров, ноутбуков, смартфонов, телевизоров и других устройств к каналу связи провайдера сети интернет.

Современные роутеры имеют ряд дополнительных функций, значительно расширяющих удобство его использования:

Точка доступа Wi-Fi, позволяющая произвести подключение роутера для организации простого соединения беспроводных устройств. Практически все современные устройства, такие как телевизоры, Blu-Ray проигрыватели, игровые приставки, видеокамеры, планшеты, смартфоны и другие, имеют встроенный модуль беспроводного соединения. Использование точки беспроводного доступа позволяет организовать их совместную работу и независимый выход в глобальную сеть интернет.

USB порт позволяющий организовать подключение маршрутизатора и его соединение с принтером или дисковым хранилищем данных. Используя этот порт, отпадает необходимость постоянно держать включенным десктоп для распечатки каких-либо документов или сохранения данных. Вся процедура управляется подключённым роутером. С любого подключенного в домашнюю сеть устройства можно произвести сохранение данных на бумажный или электронный носитель информации.

Приём и передача данных от глобальной сети может осуществляться несколькими способами: по мобильной связи, по телефонному проводу, по кабелю витая пара, по антенному кабелю, через электрическую сеть, через спутник связи. Соответственно этому выпускаются различные устройства и необходимо понимать как подключить маршрутизатор под конкретный вид использования глобальной сети.

Мобильные сети 3G и 4G - LTE, стандарт технологии передачи данных через операторов сотовой связи. 3G интернет присутствует практически на всей территории Московской области. 4G скоростным интернетом охвачена вся Москва и ближайшее Подмосковье. В роутере мобильной сети присутствует встроенная антенна приёма сигналов оператора сотовой связи, в зоне неуверенного приёма возможно применение к маршрутизатору специальной 3G антенны, направленной на вышку сотовой связи. Это значительно повышает качество интернет соединения. Специальное гнездо на корпусе позволяет подключить маршрутизатор через радиочастотный кабель к антенне.

По проводным телефонным линиям с использованием технологического стандарта ADSL

Эта технология позволяет подключить маршрутизатор к интернет через обычную телефонную розетку.

Существуют разновидности технологии ADSL2 и ADSL2+, значительно повышающие

скорость передачи данных.

Маршрутизатор подключается через специальный сплиттер, разделяющий каналы

звуковой передачи от каналов передачи информации. Каждый подключенный

параллельно телефонный аппарат

подключается к телефонной розетке через специальный ADSL микрофильтр, что обеспечивает сохранение качества

телефонной связи при передаче информационных пакетов данных.

По специально заведённому в квартиру кабелю витая пара технология ETHERNET, который заводится в квартиру и

позволяет подключить маршрутизатор к оборудованию провайдера.

Этот кабель представляет из себя 4 пары медных проводов в общей изоляции,

одинаково свитых между собой. Такая конструкция обладает хорошей

помехозащищённостью и позволяет создавать передачу данных на скорости до 100

Мбит/сек. Как правило, именно такими кабелями соединяют различные устройства домашней сети

при проводном подключении к гнезду LAN маршрутизатора.

По специально заведённому в квартиру кабелю витая пара технология ETHERNET, который заводится в квартиру и

позволяет подключить маршрутизатор к оборудованию провайдера.

Этот кабель представляет из себя 4 пары медных проводов в общей изоляции,

одинаково свитых между собой. Такая конструкция обладает хорошей

помехозащищённостью и позволяет создавать передачу данных на скорости до 100

Мбит/сек. Как правило, именно такими кабелями соединяют различные устройства домашней сети

при проводном подключении к гнезду LAN маршрутизатора.

По телевизионному антенному кабелю - технология EoC. В этом случае используется уже проложенный по квартире антенный кабель для просмотра телевизионных передач. Через сплиттер производится разделение телевизионного сигнала и цифровых данных, сигнал изображения и звука подаётся на антенный вход телевизора, а информационный сигнал по коаксиальному кабелю необходимо подключить в маршрутизатор, в специально предназначенный для этого вход. Удобство данной технологии в отсутствии необходимости протягивать специальный провод, ведь телевизионная антенна присутствует практически в каждом доме.

По оптоволоконному кабелю - технология GPON. Специальный оптоволоконный кабель заводится в квартиру, и посредством подключения роутера соединяет различные устройства в домашнюю сеть на скорости до 1Гбит/сек. Собственно аббревиатура GPON так и переводится: гигабитная пассивная оптическая сеть. Через такое подключение маршрутизатора можно легко соединить все домашние устройства с интернет и обеспечить качественный приём каналов цифрового телевидения.

Через электрическую розетку - технология PLC. В этом случае роль домашней компьютерной сети выполняет электропроводка в доме. По прилагаемой к адаптеру инструкции нужно узнать, как подключить маршрутизатор. Данные передаются через находящиеся в квартире под напряжением 220В электрические розетки и провода при помощи специальных адаптеров.

С использованием спутниковой антенны

- двусторонний, когда и получение и передача информации происходит через

спутник связи, или односторонний (асимметричный) - когда для приёма

данных используется спутниковый канал, а для передачи - доступные наземные

каналы, как правило сети мобильной связи.

По способу передачи данных внутри домашней сети, то есть по способу соединения различных устройств и подключения их к маршрутизатору, роутеры делятся на: проводные - все устройства в сети соединены только специальными кабелями, подключенными в разъём LAN маршрутизатора, беспроводные - когда все устройства подключаются друг к другу и к роутеру по беспроводной технологии Wi-Fi, и смешанные, когда в маршрутизаторе присутствует хотя бы один LAN выход и возможность беспроводного Wi-Fi подключения.

В этой статье мы рассмотрим основные типы оборудования, необходимого для создания домашней локальной сети. Впрочем, эти знания в полной мере пригодятся и для создания офисной локальной сети, так что по прочтению статьи можно смело искать работу сисадмина:) Ну а если прочитать в довесок и другие статьи из рубрики ““, то можно и вовсе поставить на место любого it-шнега! Впрочем, мы отвлеклись:) Итак, перейдем к оборудованию.

Сетевые адаптеры

Несколько лет назад большинство компьютеров подключались к локальным сетям с использованием сетевых адаптеров, которые устанавливались в разъем PCI материнской платы. Однако, это было раньше, ведь теперь в каждой материнской плате есть свой собственный встроенный сетевой адаптер, которая оснащается соответствующим разъемом RJ-45. Этот разъем используется в сетях Ethernet и его без проблем можно найти на задней панели материнской платы или просто загляните на заднюю панель корпуса вашего компьютера.

Пыльный как в жопе у негра, простите разъем RJ-45 есть в каждой материнской плате.

Если вы где-то откопали материнскую плату без нужного разъема (или вам нужен больше, чем один, разъем), то вам понадобится внешний сетевой адаптер.

Это может быть как плата PCI/PCI-E так и внешний сетевой адаптер с разъемом USB. Разумеется, древние адаптеры стандарта 10BASE-T со скоростью передачи данных 10 Мбит/с вы с трудом найдете даже на радиорынке у старьевщика, так что забудьте про них. Вам нужен адаптер только стандарта Fast или, еще лучше, Gigabit Ethernet.

Типичная сетевая плата для порта PCI. Стоит настолько дешево, что, можно сказать, отдают за банку пива.

Адаптер USB-Ethernet тоже классная штука, и корпус открывать не придется. Достаточно лишь наличие свободного порта USB.

Практически все современные сетевые адаптеры с поддержкой Fast Ethernet предназначены для использования исключительно неэкранированных кабелей UTP типа «витая пара». Это же справедливо и для адаптеров Gigabit Ethernet, предназначенных для использования обычных, а не волоконно-оптических кабелей. Как уже было сказано, отдельные сетевые платы практически вымерли в домашних компьютерах, поскольку все современные материнские платы имеют такой разъем. Но если вам нужно два разъема, то отдельная сетевая плата как раз пригодится.

Для настройки как материнских плат с поддержкой локальных сетевых соединений, так и сетевых адаптеров требуется установка драйверов. В большинстве случаев для этого можно использовать стандартные драйверы Windows. В случае возникновения проблем или для поддержки специальных функций можно установить драйвер, который, как правило, поставляется на компакт-диске или дискете в комплекте с системной платой или сетевым адаптером. Кроме того, нужный драйвер всегда можно загрузить из Интернета.

Как уже было сказано, большинство современных локальных сетей Ethernet основаны на топологии «звезда» с использованием сетевых адаптеров, кабелей UTP и коммутаторов (концентраторы (hub) уже безнадежно устарели, так что про них и упоминать не будем)).

(switch) обеспечивает передачу данных между компьютерами одного сегмента сети. Внешний вид коммутатора может не отличаться от концентратора, однако принцип работы коммутатора совершенно другой. Вместо того чтобы передавать данные всем компьютерам в сети, коммутатор передает пакеты данных только тому компьютеру, для которого эти пакеты предназначены. Другими словами, благодаря коммутатору организовывается прямое соединение между компьютером, запросившим данные, и компьютером, передающим запрошенную информацию. Благодаря прямому соединению между системами для каждого порта коммутатора доступна вся свободная пропускная способность сети, которая, как всем известно, для сети 100BASE-TX/1000BASE-TX составляет 100/1000 Мбайт/с.

На задней панели концентраторов и коммутаторов для домашних сетей расположено несколько портов RJ-45, разъем для подключения кабеля питания и порт Uplink. Порты RJ-45 используются для подключения к ним компьютеров с помощью кабеля UTP. Порт Uplink представляет собой, по сути, также порт RJ-45, но с другим расположением контактных выводов. Порт необходим для подключения к концентратору или коммутатору дополнительного концентратора или коммутатора. Эта функция используется для расширения существующей сети.

Во многие современные коммутаторы встроено устройство для широкополосного доступа к Интернету, например кабельный модем или модем ADSL. Эти модемы также продаются отдельно и подключаются к компьютеру с помощью стандартного сетевого кабеля UTP Ethernet (категории 5) или порта USB.

Благодаря наличию порта RJ-45 ADSL-модем можно подключить непосредственно к обычному коммутатору, затем следует подсоединить все компьютеры в локальной сети к портам LAN коммутатора, после чего доступ к Интернету будет реализован для всей локальной сети. Фактически коммутатор со встроенным широкополосным модемом является маршрутизатором. Именно маршрутизаторы ныне самое популярное устройство в домашней сети, а отдельные коммутаторы постепенно вымирают.

Маршрутизаторы

В обычной локальной сети маршрутизатор (он же router и безграмотная калька «роутер» ) обеспечивает соединение локальной сети (LAN) с глобальной (WAN). Маршрутизатор анализирует сетевые пакеты данных и определяет не только компьютер, для которого эти пакеты предназначены, но и самый оптимальный способ их доставки. Маршрутизаторы применяются для соединения между собой различных сетей, а также для обеспечения доступа к Интернету из локальной сети.

Современные маршрутизаторы часто оснащаются модемами ADSL или кабельными модемами, могут быть беспроводными или предназначенными для работы в качестве коммутатора между проводной и беспроводной сетью. Для обеспечения безопасности многие маршрутизаторы поддерживают шифрование данных и содержат брандмауэр, используемый для защиты от внешних атак. Так же, как и к коммутаторам, к маршрутизаторам можно подключать другие маршрутизаторы.

Маршрутизаторы бывают самыми различными, от простого домашнего устройства до мощных магистральных маршрутизаторов, обеспечивающих работу всей сети Интернет. Поскольку нас интересует именно домашнее применение подобных устройств, типичный домашний маршрутизатор играет роль как коммутатора, благодаря которому компьютеры в локальной сети обмениваются данными, так и, собственно, маршрутизатора, т.е. устройства, обеспечивающего обмен данными локальной сети с Интернетом посредством кабельного или DSL-модема или же через порт Ethernet в локальной Ethernet-сети.

В эту малютку от Netgear встроен коммутатор, проводной/беспроводной маршрутизатор и модем ADSL .

Технически, для того чтобы из локальной сети организовать доступ к Интернету, не обязательно отдельно приобретать маршрутизатор. Порой функции маршрутизатора возлагаются непосредственно на компьютер с обычной операционной системой, поскольку операционные системы вроде Windows XP или Vista могут программно выполнять маршрутизацию данных из локальной сети в глобальную (или другую сеть) и наоборот.

При этом к центральному компьютеру достаточно любым способом, например с помощью порта USB, подключить модем, после чего настроить общий доступ к Интернету. Если доступ к Интернету будет предоставлен через Ethernet-соединение, то для маршрутизации данных центральный компьютер понадобится оснастить дополнительной сетевой платой (или даже не одной платой, если к центральному компьютеру нужно подключить несколько других ПК). Кроме всех описанных функций, некоторые маршрутизаторы также выполняют роль DHCP-сервера, который используется для назначения всем компьютерам в сети IP-адресов.

Вот схема такого подключения.

Тем не менее, представленная выше схема достаточно сложна в настройке и неудобна в обслуживании, поэтому, можно сказать, неактуальна. Недорогой маршрутизатор с, например, модемом ADSL можно купить даже за 30 долларов, поэтому не жадничайте. Потратив несколько минут, вы получаете полноценный доступ к Интернету для всех компьютеров в локальной сети, не говоря уже о том, что сама локальная сеть будет достаточно производительной и эффективной.

Не оболщайтесь минимальной ценой в 30 долларов – да, это недорого, но вот “глюков” и проблем с таким устройством вы получите выше крыши. Исключений из этого правила, практически, не встречается.

Конечно, сразу возникает вопрос, какой маршрутизатор выбрать? Это тема отдельной статьи, а пока дадим три простых совета.

- Не берите очень дешевую модель даже с самыми привлекательными характеристиками. Очень велик шанс, что будет безбожно «глючить» и «тормозить».

- Бегите как от огня от дешевых моделей D-Link и TP-Link.

- Выбирайте из линеек ASUS, Linksys, Netgear, средних или дорогих по цене моделей D-Link.

Сегодня уже все знают, как создать сеть через роутер и настроить точку доступа Wi-Fi. В действительности, всё оказалось проще, чем можно было ожидать: проводной свитч не нужен, так как он встроен в роутер, а выполнение настройки через графический интерфейс стало стандартом. Настройка локальной сети сводится к указанию единственного IP-адреса, а сервер DHCP подстраивается под это значение автоматически.

Мы поговорим о том, какие типичные ошибки допускают пользователи, когда производится настройка не роутера, а абонентского устройства. В некоторых случаях требуется использовать статические IP (назовём, в каких именно), но их значения иногда выбираются не совсем правильно.

Локальные IP-адреса устройств

По умолчанию, локальная сеть в любом роутере уже настроена, а самому ему присвоен адрес следующего вида: 192.168.X.1 (вместо X обычно бывает 1, 0 или 10). На всех локальных устройствах никто не запрещает включить автоматическое получение адреса (авто DNS, авто IP), и в большинстве случаев всё действительно работает, как надо. Заметим, что при использовании «автоматики» каждое устройство получает адрес, выдаваемый DHCP-сервером:

- 192.168.0.100 – 199 (роутер D-Link)

- 192.168.1.100 – 199 (TP-Link)

- 192.168.1.100 – 254 (ASUS)

- И так далее.

Можно видеть, что по умолчанию всегда присутствует диапазон (пул) свободных адресов, не занятых под DHCP-сервис: 192.168.1.2 – 99, и другие пулы. Свободные значения как раз и нужно использовать, если адрес на абонентском девайсе Вы собираетесь выставить явно. Иногда требуется поступать именно так, то есть выполнять переход к использованию статики, не обращая внимания ни на что другое. Подробнее мы расскажем об этом сейчас.

Зачем «статика» в локалке?

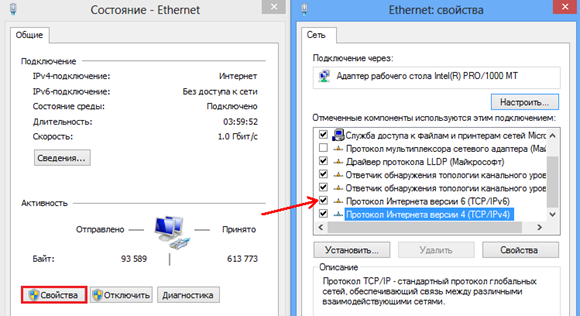

Компьютер, подключаемый к порту LAN роутера, обычно настраивают на автоматику:

Параметры TCP/IP, проводной адаптер

Указывать IP-адрес в явном виде, то есть переходить к «статике», требуется в таких случаях:

- Устройство вместо отключения уходит в «спящий режим». Когда оно «проснётся», то продолжит использовать значение IP, которое уже не будет для него актуальным – сервер DHCP к тому моменту обновит все значения (не исключён конфликт IP-адресов)

- Некоторые приставки, вроде PS3, могут использовать только такие значения IP, в которых последняя цифра – маленькая (2,3…9). Можно исправить соответствующим образом настройку DHCP-сервера, хотя, так поступать не обязательно. Проще будет прописать IP-адрес в самом абонентском устройстве (в приставке)

- Иногда настройки роутера сбиваются, и тогда зайти в web-интерфейс не получится без того, чтобы присвоить ПК статическое значение.

Установка статических локальных IP-адресов

Мы уже говорили о том, что по умолчанию диапазон значений, занятых сервером DHCP и используемых им в процессе работы, обычно начинается с таких цифр: 192.168.X.100. Реже последней цифрой может быть «50», но суть остаётся одинаковой – всегда есть пул свободных значений, что мы и должны использовать в своих целях. Можете спокойно присвоить компьютеру адрес IP, равный «192.168.0.49» (если роутер доступен по локальному адресу «192.168.0.1»). Ну а приставке SPS Вы тогда присвоите значение «192.168.0.2» (а почему, рассказывалось выше).

Установка адреса приставки, кабель

Производя настройку, как рассмотрено здесь, Вы заметите, что устройство (компьютер, планшет, приставка) требует указать не только параметры локалки, но и адрес DNS. Для начала используйте цифры, равные IP-адресу роутера (как на рисунке). Ну а что надо сделать, чтобы проблем с DNS не было в 100% случаев, мы рассмотрим в следующей главе. Вам потребуется устройство, способное получить значение IP в автоматическом режиме. Обычно, в его роли выступает компьютер с Windows.

Чем заполнить поле «DNS»?

Допустим, у нас есть компьютер, который подключен к роутеру, и допустим, на этом ПК задействовано автоматическое получение DNS и IP. Тогда, если используется ОС Windows 7, выполните следующие действия:

- После правого клика на значке соединения задействуйте пункт «Состояние»

- В появившемся окне нажмите кнопку «Сведения»

- В новом окне найдите строку «DNS-сервер IPv4» и запишите цифры на листик

- Записанное Вами значение используйте в дальнейшем, прописывая его в качестве адреса DNS.

Сведения о параметрах подключения

Обычно Вам будет показан локальный IP самого роутера. Реже используются значения, выдаваемые провайдером, но всё это не так важно – задавать в качестве DNS Вы будете то, что увидите в «Сведениях» (если речь будет идти о настройке «статики»).

Заметим, что в Windows XP кнопка «Сведения» в окне «Состояние» отсутствует.

Там требуется переключить вкладку и нажать кнопку «Подробности». А вообще, в качестве DNS рекомендуют указывать универсальные значения (8.8.8.8, 8.8.4.4). Предупреждаем: сделав так, Вы получите работающий Интернет, но доступ к некоторым ресурсам провайдера может потеряться. Как правило, в реальности так и бывает.

Речь здесь пойдёт о протоколе IPv6, точнее о том, как его выключить. Некоторые девайсы данный протокол поддерживают, он реализован в Windows 7/Vista, а вот в XP его нет. Смысл в том, что внутри локалки надо отключить IPv6 и задействовать только IPv4 (по умолчанию могут быть включены оба протокола). Открыв «Состояние» соединения, нажмите кнопку «Свойства», и увидите следующее окно:

Где выключается TCP/IPv6

От Вас потребуется снять галочку, расположенную в строке «Протокол Интернета версии 6», ну и нажать «OK».

Собственно, остановив работу IPv6 на всех локальных девайсах, останется выполнить то же самое в основном устройстве (роутере). Данная опция в некоторых моделях не реализована, то есть IPv6 там попросту отсутствует. А по идее, можно и не отключать ничего, если всё работает, как нужно. Надеемся, перечисленные советы помогут создать локальную сеть, которая долго прослужит своему владельцу.

Здесь мы не рассматривали рекомендации, которые надо распространить на частные случаи. Например, говоря о клонировании MAC на сетевом комбайне, оснащённом гигабитными портами, нужно учитывать особенности протокола Ethernet 1000. В таких случаях требуется исключать наличие двух устройств, обладающих одинаковым MAC-адресом. Ещё можно заметить, что комбайны класса «дом/малый офис» не рассчитаны на то, чтобы через Wi-Fi одновременно подключалось значительное число пользователей. Поэтому, проектируя будущую сеть, по возможности отдают предпочтение подключению через LAN. Удачного роутинга!

редств для защиты от разного рода атак извне (то есть из Интернета) на локальную сеть разработано очень много, но все они имеют один серьезный недостаток: чтобы реализовать такого рода защиту, необходимо выделить ПК, на котором будет установлено и настроено специализированное ПО. Если речь идет о достаточно крупной сети, насчитывающей не менее сотни ПК, то такое решение вполне оправданно, в случае же небольших сетей класса SOHO выделять компьютер для организации защиты сети весьма накладно. Кроме того, необходимо помнить, что профессиональные пакеты, реализующие защиту сети, стоят довольно дорого, поэтому для сегмента SOHO, возможно, имеет смысл обратиться к альтернативным решениям. Речь идет о маршрутизаторах класса SOHO, которые называют также Интернет-серверами и Интернет-маршрутизаторами. В настоящее время на рынке представлено огромное количество подобных маршрутизаторов, отличающихся друг от друга функциональными возможностями и ценой. Для того чтобы сделать правильный выбор, нужно четко представлять себе возможности и функции современных маршрутизаторов.

Конструкция маршрутизатора

оскольку маршрутизаторы являются пограничными сетевыми устройствами, то есть устанавливаются на границе между двумя сетями или между локальной сетью и Интернетом, выполняя роль сетевого шлюза, то они должны иметь как минимум два порта (см. рисунок). К одному из этих портов подключается локальная сеть, и этот порт называется внутренним LAN-портом. Ко второму порту подключается внешняя сеть (Интернет), и этот порт называется внешним WAN-портом. Как правило, маршрутизаторы класса SOHO имеют один WAN-порт и несколько (от одного до четырех) внутренних LAN-портов, которые объединяются в коммутатор. В большинстве случаев WAN-порт коммутатора имеет интерфейс 10/100Base-TX, и к нему может подключаться xDSL-модем с соответствующим интерфейсом либо сетевой Ethernet-кабель.

В некоторых моделях маршрутизаторов, кроме WAN-порта, есть последовательный порт для подключения аналогового модема. Как правило, этот порт предназначен для создания резервного низкоскоростного соединения по коммутируемой линии с провайдером.

Учитывая широкое распространение беспроводных сетей, создан целый класс так называемых беспроводных маршрутизаторов. Эти устройства, кроме классического маршрутизатора с WAN- и LAN-портами, содержат интегрированную точку беспроводного доступа, поддерживающую протокол IEEE 802.11a/b/g. Беспроводной сегмент сети, которую позволяет организовать точка доступа, относится к внутренней сети с точки зрения маршрутизатора, и в этом смысле компьютеры, подключаемые к маршрутизатору беспроводным образом, ничем не отличаются от компьютеров сети, подключенных к LAN-порту.

Любой маршрутизатор, как устройство сетевого уровня, имеет свой IP-адрес. Кроме того, IP-адрес есть и у его WAN-порта. К примеру, маршрутизатор может иметь следующий IP-адрес:

IP-адрес: 192.168.1.254;

При этом у его WAN-порта может быть такой адрес:

IP-адрес: 10.0.0.254;

Маска подсети: 255.255.255.0.

Компьютеры, подключаемые к LAN-портам маршрутизатора, должны иметь IP-адрес той же подсети, что и сам маршрутизатор. Кроме того, в сетевых настройках этих ПК необходимо задать адрес шлюза по умолчанию, совпадающий с IP-адресом маршрутизатора. К примеру, в рассмотренном выше случае сетевые настройки ПК, подключаемого к LAN-порту, могут быть следующими:

IP-адрес: 192.168.1.10;

Маска подсети: 255.255.255.0;

Шлюз по умолчанию: 192.168.1.254.

Устройство, подключаемое к WAN-порту со стороны внешней сети, должно иметь IP-адрес из той же подсети, что и WAN-порт маршрутизатора. В нашем случае это могут следующие сетевые настройки:

IP-адрес: 10.0.0.10;

Маска подсети: 255.255.255.0.

В рассмотренном выше примере использовался так называемый статический способ задания IP-адреса (Static IP), который поддерживают все маршрутизаторы. Его следует применять для ознакомления с возможностями работы маршрутизатора или для его тестирования. Однако в реальных условиях чаще используется динамический (Dynamic IP) способ задания IP-адреса, когда маршрутизатор выступает в роли DHCP-клиента, автоматически получая IP-адрес, адрес шлюза по умолчанию и сервера DNS от провайдера (DHCP-сервера). Этот способ обеспечивает провайдеру достаточную гибкость при конфигурировании своей сети и поддерживается всеми провайдерами.

Брандмауэр (firewall)

оскольку маршрутизатор выполняет функцию шлюза между локальной сетью и Интернетом, было бы логично наделить его такой функцией, как защита внутренней сети от несанкционированного доступа. Поэтому практически все современные маршрутизаторы класса SOHO имеют встроенные аппаратные брандмауэры, называемые также сетевыми экранами, или firewall. Конечно, существуют брандмауэры и в виде отдельных аппаратных решений, но интеграция брандмауэра с маршрутизатором позволяет снизить совокупную стоимость оборудования.

Брандмауэры анализируют весь трафик между двумя сетями, соединяемыми посредством маршрутизатора, на предмет соответствия его определенным критериям. Если трафик отвечает заданным условиям, то брандмауэр пропускает его через себя (производит маршрутизацию). В противном случае, то есть если не соблюдены установленные критерии, трафик блокируется брандмауэром. Брандмауэры фильтруют как входящий, так и исходящий трафик, а также позволяют управлять доступом к определенным сетевым ресурсам или приложениям. Они могут фиксировать все попытки несанкционированного доступа к ресурсам локальной сети и выдавать предупреждения о попытках проникновения.

Брандмауэры способны осуществлять фильтрацию сетевых пакетов, основываясь на адресах отправителя и получателя и номерах портов, данная функция называется адресной фильтрацией. Кроме того, брандмауэры могут фильтровать специфические типы сетевого трафика, например HTTP, ftp или telnet, а также способны фильтровать трафик, основываясь на анализе атрибутов сетевых пакетов.

Существуют две методологии функционирования брандмауэров: согласно первой брандмауэр пропускает через себя весь трафик, за исключением того, который отвечает определенным критериям; вторая заключается в том, что брандмауэр, наоборот, блокирует весь трафик, кроме соответствующего определенным критериям.

Возможности брандмауэров и степень их интеллектуальности зависят от того, на каком уровне эталонной модели OSI они функционируют. Чем выше уровень OSI, на основе которой построен брандмауэр, тем выше обеспечиваемый им уровень защиты.

Напомним, что модель OSI (Open System Interconnection) включает семь уровней сетевой архитектуры. Первый, самый нижний уровень физический. За ним следуют канальный, сетевой, транспортный, сеансовый уровни, уровень представления и прикладной уровень, или уровень приложений.

Для того чтобы обеспечивать фильтрацию трафика, брандмауэр должен работать как минимум на третьем уровне модели OSI, то есть на сетевом уровне. На этом уровне происходит маршрутизация пакетов на основе преобразования MAC-адресов в сетевые адреса. С точки зрения протокола TCP/IP этот уровень соответствует уровню IP (Internet Protocol). Получая информацию сетевого уровня, брандмауэры способны определить адрес источника и получателя пакета и проверить, допустима ли передача трафика между данными адресатами. Однако информации сетевого уровня недостаточно для анализа содержимого пакета. Брандмауэры, функционирующие на транспортном уровне модели OSI, получают больше информации о пакетах и являются более интеллектуальными схемами защиты сетей. Если брандмауэры работают на уровне приложений, им доступна полная информация о сетевых пакетах, поэтому такие брандмауэры обеспечивают наиболее надежную сетевую защиту.

Профессиональные брандмауэры захватывают каждый входящий пакет, прежде чем он будет передан адресату и принят его операционной системой. Благодаря этому очень сложно получить контроль над компьютером, защищенным таким брандмауэром.

Все брандмауэры можно условно разделить на четыре категории в соответствии с теми уровнями модели OSI, на которых они работают:

Пакетный фильтр (packet filter);

Шлюз сеансового уровня (circuit-level gateway);

Шлюз прикладного уровня (application-level gateway);

Stateful Packet Inspection.

Пакетные фильтры

Брандмауэры типа пакетных фильтров являются самыми простыми наименее интеллектуальными. Они работают на сетевом уровне модели OSI или на IP-уровне стека протоколов TCP/IP. Такие брандмауэры в обязательном порядке присутствуют в любом маршрутизаторе, поскольку все маршрутизаторы могут работать как минимум на третьем уровне модели OSI.

В пакетных фильтрах каждый пакет, прежде чем быть переданным, анализируется на предмет соответствия критериям передачи или блокировки передачи. В зависимости от пакета и сформированных критериев передачи брандмауэр может передать пакет, отвергнуть его или послать уведомление инициатору передачи. Критерии, или правила, передачи пакетов могут формироваться на основе IP-адресов источника и получателя, номеров портов источника и получателя и используемых протоколов.

Преимуществом пакетных фильтров является их низкая цена. Кроме того, они практически не влияют на скорость маршрутизации, то есть не оказывают негативного влияния на производительность маршрутизатора.

Шлюзы сеансового уровня

Шлюзы сеансового уровня это брандмауэры, работающие на сеансовом уровне модели OSI или на уровне TCP (Transport Control Protocol) стека протоколов TCP/IP. Они отслеживают процесс установления TCP-соединения (организацию сеансов обмена данными между узлами сети) и позволяют определить, является ли данный сеанс связи легитимным. Данные, передаваемые удаленному компьютеру во внешней сети через шлюз на сеансовом уровне, не содержат информации об источнике передачи, то есть все выглядит таким образом, как будто данные отправляются самим брандмауэром, а не компьютером во внутренней (защищаемой) сети. Все брандмауэры на основе NAT-протокола являются шлюзами сеансового уровня (протокол NAT будет описан далее).

К преимуществам шлюзов сеансового уровня относится их низкая цена, к тому же они не оказывают существенного влияния на скорость маршрутизации. Однако шлюзы сеансового уровня не способны осуществлять фильтрацию отдельных пакетов.

Шлюзы прикладного уровня

Шлюзы прикладного уровня, которые также называются proxy-серверами, функционируют на прикладном уровне модели OSI, отвечающем за доступ приложений в сеть. На этом уровне решаются такие задачи, как перенос файлов, обмен почтовыми сообщениями и управление сетью. Получая информацию о пакетах на прикладном уровне, такие шлюзы могут реализовывать блокировку доступа к определенным сервисам. Например, если шлюз прикладного уровня сконфигурирован как Web-proxy, то любой трафик, относящийся к протоколам telnet, ftp, gopher, будет заблокирован. Поскольку данные брандмауэры анализируют пакеты на прикладном уровне, они способны осуществлять фильтрацию специфических команд, например http:post, get и т.д. Эта функция недоступна ни пакетным фильтрам, ни шлюзам сеансового уровня. Шлюзы прикладного уровня могут также использоваться для регистрации активности отдельных пользователей и для установления ими сеансов связи. Эти брандмауэры предлагают более надежный способ защиты сетей по сравнению со шлюзами сеансового уровня и пакетными фильтрами, однако в значительно большей степени оказывают влияние на уменьшение скорости маршрутизации.

SPI-брандмауэры

Брандмауэы типа Stateful Packet Inspection (SPI) объединяют в себе преимущества пакетных фильтров, шлюзов сеансового уровня и шлюзов прикладного уровня. Фактически это многоуровневые брандмауэры, которые работают одновременно на сетевом, сеансовом и прикладном уровнях.

SPI-брандмауэры осуществляют фильтрацию пакетов на сетевом уровне, определяют легитимность установления сеанса связи, основываясь на данных сеансового уровня, и анализируют содержимое пакетов, используя данные прикладного уровня.

SPI-брандмауэры обеспечивают наиболее надежную защиту сетей и применяются во многих современных маршрутизаторах.

Протокол NAT

Ольшинство современных маршрутизаторов поддерживают протокол NAT (Network Address Translation), базирующийся на сеансовом уровне и по сути представляющий собой протокол трансляции сетевых адресов. NAT позволяет реализовать множественный доступ компьютеров локальной (частной) сети (каждый из которых имеет собственный внутренний IP-адрес) в Интернет, используя всего один внешний IP-адрес WAN-порта маршрутизатора. При этом все компьютеры во внутренней локальной сети становятся невидимыми извне, но для каждого из них внешняя сеть является доступной. Протокол NAT пропускает в сеть только те данные из Интернета, которые поступили в результате запроса от компьютера из локальной сети.

Протокол NAT решает две главные задачи:

Помогает справиться с дефицитом IP-адресов, который становится все более острым по мере роста количества компьютеров;

Обеспечивает безопасность внутренней сети компьютеры локальной сети, защищенные маршрутизатором с активированным NAT-протоколом (устройством NAT), становятся недоступными из внешней сети.

Хотя протокол NAT не заменяет брандмауэр, он все же является важным элементом безопасности.

Принцип работы протокола NAT достаточно прост. Когда клиент внутренней сети устанавливает связь с сервером внешней сети, открывается сокет, определяемый IP-адресом источника, портом источника, IP-адресом назначения, портом назначения и сетевым протоколом. Когда приложение передает данные через этот сокет, то IP-адрес источника и порт источника вставляются в пакет в поля параметров источника. Поля параметров пункта назначения будут содержать IP-адрес сервера и портсервера.

Устройство NAT (маршрутизатор) перехватывает исходящий из внутренней сети пакет и заносит в свою внутреннюю таблицу сопоставления портов источника и получателя пакета, используя IP-адрес назначения, порт назначения, внешний IP-адрес устройства NAT, внешний порт, сетевой протокол, а также внутренние IP-адрес и порт клиента. Затем устройство NAT транслирует пакет, преобразуя в пакете поля источника: внутренние IP-адрес и порт клиента заменяются внешними IP-адресом и портом устройства NAT.

Преобразованный пакет пересылается по внешней сети и в итоге попадает на заданный сервер. Получив пакет, сервер будет направлять ответные пакеты на внешний IP-адрес и порт устройства NAT (маршрутизатора), указывая в полях источника свои собственные IP-адрес и порт.

Устройство NAT принимает эти пакеты от сервера и анализирует их содержимое на основе своей таблицы сопоставления портов. Если в таблице будет найдено сопоставление порта, для которого IP-адрес источника, порт источника, порт назначения и сетевой протокол из входящего пакета совпадают с IP-адресом удаленного узла, удаленным портом и сетевым протоколом, указанным в сопоставлении портов, то NAT выполнит обратное преобразование: заменит внешний IP-адрес и внешний порт в полях назначения пакета на IP-адрес и внутренний порт клиента внутренней сети. Однако если в таблице сопоставления портов не находится соответствия, то входящий пакет отвергается и соединение разрывается.

В некоторых маршрутизаторах возможно отключение NAT-протокола. Однако имеются модели, где NAT-протокол активирован и отключить его невозможно. При этом важно, чтобы маршрутизатор мог частично обойти ограничения NAT-протокола. Дело в том, что не все сетевые приложения пользуются протоколами, способными взаимодействовать с NAT. Поэтому все маршрутизаторы имеют функции, позволяющие наложить ограничения на использование протокола NAT. Сервер, устанавливаемый во внутренней сети и являющийся прозрачным для протокола NAT, называют виртуальным сервером (Virtual Server). Прозрачным для протокола NAT может быть не весь сервер, а лишь определенные приложения, запускаемые на нем. Для того чтобы реализовать виртуальный сервер во внутренней сети, на маршрутизаторе используется технология перенаправления портов.

Перенаправление портов (Port mapping)

ля того чтобы сделать доступными из внешней сети определенные приложения, запускаемые на сервере во внутренней сети (например, Web-сервер или ftp-сервер), в маршрутизаторе необходимо задать соответствие между портами, используемыми определенными приложениями, и IP-адресами тех виртуальных серверов внутренней сети, на которых эти приложения работают. В этом случае говорят о перенаправлении портов (Port mapping). В результате любой запрос из внешней сети на IP-адрес WAN-порта маршрутизатора (но не виртуального сервера) по указанному порту будет автоматически перенаправлен на указанный виртуальный сервер.

Существует несколько способов конфигурирования виртуального сервера. В простейшем случае задается статическое перенаправление портов, то есть IP-адрес виртуального сервера, разрешенный порт приложения на этом виртуальном сервере (Private Port) и порт запроса (Public Port). Если, к примеру, открыт доступ к Web-серверу (порт 80), расположенному во внутренней сети с IP-адресом 192.168.1.10, то при обращении из внешней сети по адресу 10.0.0.254 (адрес WAN-порта) по 80-му порту этот пакет будет перенаправлен маршрутизатором на Web-сервер. Если же происходит обращение по тому же адресу, но по 21-му порту, то такой пакет будет отвергнут маршрутизатором.

Маршрутизаторы позволяют создавать несколько статических перенаправлений портов. Так, на одном виртуальном сервере можно открыть сразу несколько портов или создать несколько виртуальных серверов с различными IP-адресами. Однако при статическом перенаправлении портов нельзя перенаправлять один порт на несколько IP-адресов, то есть порт может соответствовать только одному IP-адресу. Таким образом, невозможно, например, сконфигурировать несколько Web-серверов с разными IP-адресами для этого придется менять порт Web-сервера по умолчанию и при обращении по 80-му порту в настройке маршрутизатора в качестве Private Port указывать измененный порт Web-сервера.

Большинство моделей маршрутизаторов позволяют также задавать статическое перенаправление группы портов, то есть ставить в соответствие IP-адресу виртуального сервера сразу группу портов. Такая возможность полезна в том случае, если необходимо обеспечить работу приложений, использующих большое количество портов, например игр или аудио/видеоконференций. Количество перенаправляемых групп портов в разных моделях маршрутизаторов различно, но, как правило, их не менее десяти.

Статическое перенаправление портов позволяет лишь отчасти решить проблему доступа из внешней сети к сервисам локальной сети, защищаемой NAT-устройством. Однако существует и обратная задача обеспечить пользователям локальной сети доступ во внешнюю сеть через NAT-устройство. Дело в том, что некоторые приложения (например, Интернет-игры, видеоконференции, Интернет-телефония и другие, требующие одновременного установления множества сессий) не совместимы с NAT-технологией. Для того чтобы решить эту проблему, используется так называемое динамическое перенаправление портов, которое задается на уровне отдельных сетевых приложений.

В случае если маршрутизатор поддерживает данную функцию, необходимо задать номер внутреннего порта (или интервал портов), связанный с конкретным приложением (как правило, его обозначают Trigger Port), и номер внешнего порта (Public Port), который будет сопоставляться с внутренним портом.

При активации динамического перенаправления портов маршрутизатор следит за исходящим трафиком из внутренней сети и запоминает IP-адрес компьютера, от которого этот трафик исходит. При поступлении данных обратно в локальный сегмент включается перенаправление портов, и данные пропускаются внутрь. По завершении передачи перенаправление отключается, вследствие чего любой другой компьютер может создать новое перенаправление уже на свой IP-адрес.

Динамическое перенаправление портов используется в основном для служб, предусматривающих кратковременные запросы и передачу данных, поскольку если один компьютер применяет перенаправление данного порта, то другой в это же время перенаправление того же самого порта использовать не может. Если нужно настроить работу приложений, которым необходим постоянный поток данных и которые занимают порт на длительное время, то динамическое перенаправление помогает мало. Однако и в этом случае возможно решение проблемы, заключающееся в использовании демилитаризованной зоны.

DMZ-зона

емилитаризованная зона (DMZ-зона) это еще один способ перенаправления портов. Данную возможность предоставляет большинство современных маршрутизаторов. При размещении в зоне DMZ компьютера внутренней локальной сети он становится прозрачным для протокола NAT. Фактически это означает, что компьютер внутренней сети виртуально располагается до брандмауэра. Для ПК, находящегося в DMZ-зоне, осуществляется перенаправление всех портов на один внутренний IP-адрес, что позволяет организовать передачу данных из внешней сети во внутреннюю.

Если, к примеру, сервер с IP-адресом 192.168.1.10, находящийся во внутренней локальной сети, размещен в DMZ-зоне, а сама локальная сеть защищена NAT-устройством, то поступивший из внешней сети по адресу WAN-порта маршрутизатора запрос будет переадресован по любому порту на IP-адрес 192.168.1.10, то есть на адрес виртуального сервера в DMZ-зоне.

Методы аутентификации

Настоящее время существует множество технологий аутентификации пользователей, поддерживаемых маршрутизаторами. Впрочем, если говорить о коммутаторах класса SOHO, то наиболее распространенными методами аутентификации являются следующие:

Использование пароля и имени пользователя;

Применение MAC-адреса;

Использование протокола PPPoE.

Использование пароля и имени пользователя типично для коммутируемых соединений, когда маршрутизатор имеет дополнительный последовательный порт для подключения аналогового модема. В этом случае, как и при традиционной настройке удаленного соединения с применением аналогового модема, в маршрутизаторе при конфигурации последовательного порта указываются номер телефона провайдера, имя пользователя и пароль.

Использование аутентификации по MAC-адресу встречается довольно редко и подразумевает привязку соединения к MAC-адресу маршрутизатора. Смысл данной технологии достаточно прост: каждое сетевое устройство имеет свой уникальный MAC-адрес длиной 6 байт, или 12 шестнадцатеричных цифр. Подлинность пользователя проверяется провайдером с использованием запроса MAC-адреса маршрутизатора.

Аутентификация по MAC-адресу имеет один подводный камень: при подключении модема к новому маршрутизатору или к компьютеру соединение перестает работать. Для того чтобы этого не происходило, многие модели маршрутизаторов позволяют задавать внешний MAC-адрес.

Использование протокола PPPoE (Point-to-Point Protocol over Ethernet) для аутентификации пользователей поддерживается практически всеми моделями современных маршрутизаторов. Этот протокол является расширением протокола PPP, который был специально разработан для применения протокола TCP/IP в последовательных соединениях, к которым относятся коммутируемые соединения. Фактически, данный протокол предлагает механизм инкапсуляции TCP-пакетов для их передачи по последовательным соединениям. К примеру, протокол PPP используется для организации коммутируемого доступа в Интернет.

PPPoE (как и PPP) не является протоколом аутентификации в чистом виде, однако механизм аутентификации можно рассматривать в качестве составной части этого протокола. При аутентификации по протоколу PPPoE требуется указать имя и пароль.

DHCP-сервер

юбой современный маршрутизатор не только может быть DHCP-клиентом, но и может иметь встроенный DHCP-сервер, что позволяет автоматически присваивать IP-адреса всем клиентам внутренней сети. В настройках DHCP-сервера, как правило, указываются начало и конец диапазона выделяемых IP-адресов. Кроме того, иногда в заданном диапазоне можно указать IP-адреса, которые не будут динамически присваиваться клиентам.

PPTP определяет протокол управления вызовами, который позволяет серверу управлять удаленным коммутируемым доступом через телефонные сети общего пользования (PSTN) или цифровые каналы (ISDN) либо инициализировать исходящие коммутируемые соединения. PPTP использует механизм общей маршрутной инкапсуляции (GRE) для передачи пакетов PPP, обеспечивая при этом контроль потоков и сетевых заторов. Безопасность данных в PPTP может обеспечиваться при помощи протокола IPsec.

L2TP

Туннельный протокол второго уровня это своего рода объединение протокола PPTP и протокола эстафетной передачи на втором уровне (Layer 2 Forwarding, L2F), разработанного компанией Cisco. Протокол L2F обеспечивает туннелирование протоколов канального уровня с использованием протоколов более высокого уровня, например IP.

Протоколы L2F и PPTP имеют сходную функциональность, поэтому компании Cisco и Microsoft решили совместно разработать единый стандартный протокол, который и получил название туннельного протокола второго уровня.

IPsec

IPsec это протокол защиты сетевого трафика путем использования алгоритмов шифрования на IP-уровне. Данный протокол предусматривает два режима функционирования: транспортный и туннельный. В транспортном режиме протокол IPsec применяется к содержимому IP-пакетов, при этом их исходные заголовки остаются видимыми. Туннельный режим инкапсулирует исходные IP-пакеты в IPsec-пакеты с новыми заголовками IP и позволяет эффективно скрывать исходные IP-пакеты.

Режимы функционирования VPN

Существует два режима функционирования VPN: сквозной (Pass Through) и активный. В первом случае маршрутизатор без вмешательства передает входящий и исходящий VPN-трафики, пропуская через себя инкапсулированные пакеты данных без просмотра их содержимого. Если маршрутизатор поддерживает режим VPN Pass Through, то необходимо только настроить соединение на VPN-клиентах (компьютеры во внутренней сети) таким образом, чтобы клиенты из внутренней сети могли свободно подключаться к серверу VPN снаружи. Однако при совместном использовании NAT- и VPN-туннелей могут возникать проблемы.

В активном режиме маршрутизатор выступает в роли сервера и может устанавливать VPN-соединение с узлом локальной сети, с другими шлюзами и маршрутизаторами или же в обоих направлениях.

Заключение

Данной статье мы рассмотрели только самые распространенные функции современных маршрутизаторов класса SOHO. Многие модели маршрутизаторов поддерживают и другие функции, которые, несмотря на различные названия, имеют одни и те же назначения. К примеру, это могут быть возможность блокирования определенных URL, запрет отклика на сканирование командой Рing, перевод маршрутизатора в режим Stealth, при котором он становится невидимым из внешней сети, и многое другое.

При правильной настройке маршрутизатор вполне способен осуществлять надежную защиту внутренней сети. К тому же его применение экономически более выгодно, чем использование в качестве маршрутизатора ПК (если, конечно, учитывать цены необходимого ПО).