Skaneri i portit ju lejon të kontrolloni shpejt portat më të njohura në kompjuterin tuaj. Skanimi zgjat më pak se një minutë, pas së cilës rezultati do të shfaqet në formën e një tabele.

Vlen të përmendet se me një skanim të tillë të shprehur, koha e caktuar për t'u lidhur me një port është më pak se me një kontroll të rregullt porti.

Cilat porte kontrollohen?

Më poshtë është një tabelë e porteve, me një përshkrim të protokolleve që do të kontrollojë skaneri i portit.| № | Port | Protokolli | Përshkrim |

|---|---|---|---|

| 20 | Të dhënat FTP | File Transfer Protocol - protokolli i transferimit të skedarëve. Porta e të dhënave. | |

| 21 | Kontrolli FTP | File Transfer Protocol - protokolli i transferimit të skedarëve. Porti i komandës. | |

| 22 | SSH | Secure SHell - "guaskë e sigurt". Protokolli i telekomandës së sistemit operativ. | |

| 23 | telnet | Rrjeti i terminalit. Protokolli për zbatimin e një ndërfaqe teksti mbi një rrjet. | |

| 25 | SMTP | Simple Mail Transfer Protocol është një protokoll i thjeshtë i transferimit të postës. | |

| 42 | FITON | Internet Windows shërbimi i emrit. Një shërbim për hartëzimin e emrave të kompjuterëve NetBIOS në adresat IP të pritës. | |

| 43 | KUSH ESHTE | "Kush eshte". Protokolli për marrjen e të dhënave të regjistrimit për pronarët e emrave të domeneve dhe adresave IP. | |

| 53 | DNS | Domain Name System - sistemi i emrave të domenit. | |

| 67 | DHCP | Protokolli i konfigurimit dinamik të hostit - protokolli i konfigurimit dinamik të hostit. Marrja e IP dinamike. | |

| 69 | TFTP | Trivial File Transfer Protocol është një protokoll i thjeshtë i transferimit të skedarëve. | |

| 80 | HTTP/Ueb | Protokolli i Transferimit të HyperText është një protokoll transferimi hiperteksti. | |

| 110 | POP3 | Protokolli i Postës Versioni 3 - protokolli i marrjes Email, versioni 3. | |

| 115 | SFTP | Protokolli i transferimit të skedarëve SSH. Protokolli i sigurt i transferimit të të dhënave. | |

| 123 | NTP | Protokolli i kohës së rrjetit. Një protokoll për sinkronizimin e orës së brendshme të kompjuterit. | |

| 137 | NetBIOS | Sistemi bazë i hyrjes/daljes së rrjetit. Një protokoll për ofrimin e operacioneve të rrjetit I/O. shërbimi i emrit. | |

| 138 | NetBIOS | Sistemi bazë i hyrjes/daljes së rrjetit. Një protokoll për ofrimin e operacioneve të rrjetit I/O. Shërbimi i lidhjes. | |

| 139 | NetBIOS | Sistemi bazë i hyrjes/daljes së rrjetit. Një protokoll për ofrimin e operacioneve të rrjetit I/O. Shërbimi i sesionit. | |

| 143 | IMAP | Protokolli i qasjes në mesazhet në internet. Protokolli i shtresës së aplikacionit për të hyrë në email. | |

| 161 | SNMP | Simple Network Management Protocol - protokoll i thjeshtë menaxhimin e rrjetit. Menaxhimi i pajisjes. | |

| 179 | BGP | Protokolli i portës kufitare, protokolli i portës kufitare. Protokolli dinamik i rrugëzimit. | |

| 443 | HTTPS | HyperText Transfer Protocol Secure është një protokoll HTTP që mbështet enkriptimin. | |

| 445 | SMB | blloku i mesazheve të serverit. Një protokoll për qasje në distancë te skedarët, printerët dhe burimet e rrjetit. | |

| 514 | syslog | regjistri i sistemit. Një protokoll për dërgimin dhe regjistrimin e mesazheve në lidhje me ngjarjet e vazhdueshme të sistemit. | |

| 515 | LPD | Daemon i printerit të linjës. Protokolli për printim në distancë në një printer. | |

| 993 | IMAP SSL | Protokolli IMAP që mbështet enkriptimin SSL. | |

| 995 | POP3 SSL | Protokolli POP3 që mbështet enkriptimin SSL. | |

| 1080 | Çorape | PREZA e sigurt. Protokolli për marrjen e aksesit të sigurt anonim. | |

| 1194 | openvpn | Një zbatim i hapur i teknologjisë Virtual Private Network (VPN). | |

| 1433 | MSSQL | Microsoft SQL Server është një sistem i menaxhimit të bazës së të dhënave. Porta e hyrjes në bazën e të dhënave. | |

| 1702 | L2TP (IPsec) | Protokolli për mbështetjen e rrjeteve private virtuale. Si dhe një grup protokollesh për mbrojtjen e të dhënave. | |

| 1723 | PPTP | Protokolli i tunelit për një lidhje të sigurt me një server pikë-për-pikë. | |

| 3128 | prokurë | Për momentin, porti përdoret shpesh nga serverët proxy. | |

| 3268 | LDAP | Lightweight Directory Access Protocol është një protokoll i lehtë për qasje në drejtori (shërbim direktoriumi). | |

| 3306 | MySQL | Qasja në bazat e të dhënave MySQL. | |

| 3389 | RDP | Remote Desktop Protocol është një protokoll i desktopit në distancë për Windows. | |

| 5432 | PostgreSQL | Qasje në bazat e të dhënave PostgreSQL. | |

| 5060 | SIP | Një protokoll për krijimin e një sesioni dhe transferimin e përmbajtjes multimediale. | |

| 5900 | VNC | Virtual Network Computing është një sistem për qasje në distancë në një desktop kompjuteri. | |

| 5938 | shikues i ekipit | TeamViewer është një sistem për sigurimin e kontrollit në distancë të një kompjuteri dhe shkëmbimit të të dhënave. | |

| 8080 | HTTP/Ueb | Porta alternative për protokollin HTTP. Ndonjëherë përdoret nga serverët proxy. | |

| 10000 | NDMP | Porta popullore: Webmin, zëri SIP, VPN IPSec mbi TCP. | |

| 20000 | DNP | Porta popullore: Usermin, zëri SIP. |

Nëse mendoni se këtij skaneri në internet i mungon një port, ju lutem

Në artikull unë paraqes programe të vogla që mund të jenë të dobishme për një të zakonshëm administratori i sistemit. Qasja në distancë, skanimi i porteve, nxjerrja e çelësave nga softueri dhe shërbime të tjera falas.

Programet për qasje në distancë

"TightVNC" është një program për qasje kompjuter në distancë(si Radmin, por falas). Ka një arkitekturë klient-server. Kjo do të thotë që për funksionimin e tij në kompjuterin në të cilin dëshironi të aksesoni, duhet të instaloni versionin e serverit të "TightVNC", dhe në kompjuterin nga i cili do të kryhet kontrolli - versionin e klientit.

Instalohet lehtë. Merr pak hapësirë në disk. Në versionin e serverit, është e mundur të vendosni një fjalëkalim për qasje. Është gjithashtu e mundur të nisni versionin e serverit në fillimin e kompjuterit. Ekziston vetëm një pengesë - për t'u lidhur, duhet të dini adresën IP të kompjuterit të largët në të cilin është instaluar programi.

Mund ta shkarkoni "TightVNC" nga faqja zyrtare: www.tightvnc.com

"Ammyy" - shareware. Kjo do të thotë se është e mundur përdorim falas në shtëpi. Avantazhi kryesor është se nuk keni nevojë të dini adresën IP të makinës në distancë për t'u lidhur. Gjithashtu, "Ammyy" nuk kërkon instalim dhe pjesët e klientit dhe serverit janë të mbyllura në një skedar të ekzekutueshëm.

Për t'u lidhur me një kompjuter në distancë, programi Ammyy duhet të funksionojë në të dy kompjuterët. Çdo kopje lidhet me një server të largët në fillim dhe merr një identifikues unik. Për t'u lidhur në versionin tonë, futni identifikuesin "Ammyy" nga një makinë në distancë. Ju mund ta shkarkoni "Ammyy" nga faqja zyrtare: www.ammyy.com

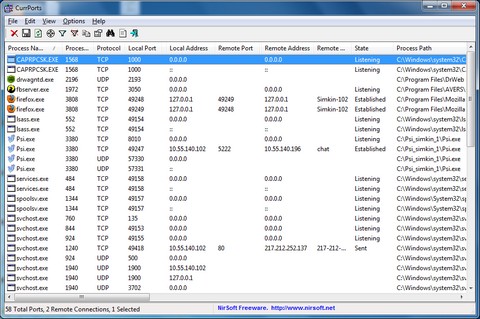

Skanimi i portave të kompjuterit

Një program për skanimin e porteve të hapura në një kompjuter, si dhe programet që i përdorin ato. Ju mund ta shkarkoni programin nga faqja zyrtare e zhvilluesve www.nirsoft.net ose përmes një lidhjeje të drejtpërdrejtë nga faqja ime e internetit Shkarkoni

Për më tepër, mund të përdorni shërbimin në internet për të kontrolluar portin - i hapur / i mbyllur. I përshtatshëm vetëm për kontrollimin e porteve TCP.

Një tjetër shërbim online që ju lejon të kontrolloni disponueshmërinë e një porti në një makinë të largët, është e mundur të zgjidhni protokollin TCP dhe UDP.

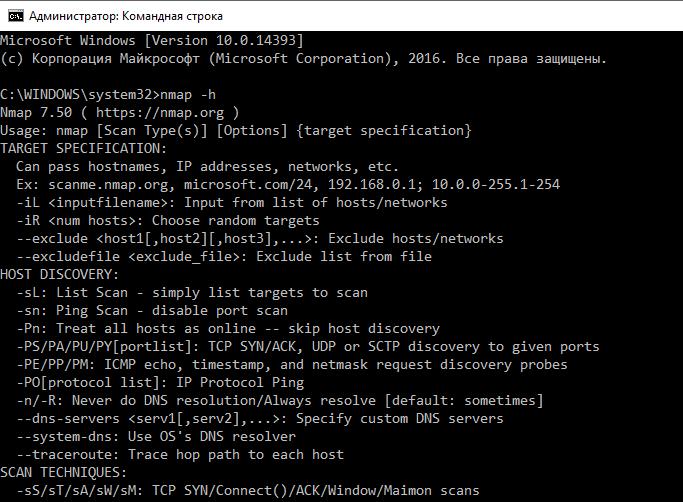

Ekzistojnë gjithashtu mënyra për të kontrolluar me komandat "telnet" dhe "nmap" të futura linja e komandës Dritaret.

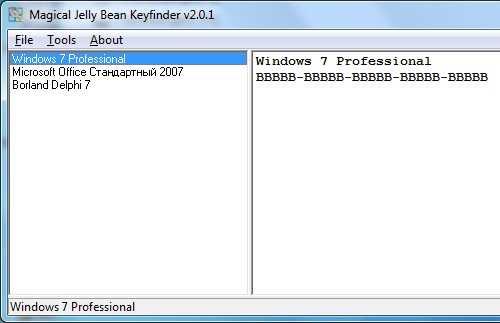

Si të gjeni çelësin për zyrën ose sistemin operativ

Ndonjëherë ju duhet të gjeni çelësin e sistemit operativ ose zyrës së instaluar nga Microsoft. Ekziston një mjet i mirë për këtë "KeyFinder". Ai shfaq çelësat e gjetur të instaluar në PC software.

Çfarë është skanimi i portit? Cilat janë metodat e skanimit. Çfarë kërcënimesh paraqet?

Në artikullin e sotëm do të përpiqem të flas se çfarë është skanimi i portit të hapur, do të flas për metodat e përdorura në skanimin e portit dhe si të mbroheni nga e gjithë kjo.

Skanimiështë një grup procedurash që ju lejon të identifikoni nyjet, portet dhe shërbimet e sistemit të synuar. Skanimi i rrjetit lejon një sulmues të mbledhë një profil të makinës së sulmuar.

Sipas udhëzimeve të Këshillit të KE-së për Hakimin Etik dhe Kundërmasat, dallohen llojet e mëposhtme të skanimit:

- skanimi i rrjetit - përcaktimi i nyjeve të vendosura në rrjet;

- skanimi i porteve - identifikimi i porteve të hapura dhe shërbimeve funksionale;

- Skanimi i sigurisë së sistemit - Identifikimi i dobësive të njohura të sistemit.

Në pamje të parë, nuk ka asnjë dëm në skanimin, megjithatë, është e vështirë të pajtohesh me këtë qasje, sepse skanimi i paraprin sulmit, duke i lejuar sulmuesit të zbulojë se cilat shërbime po funksionojnë në sistemin e synuar, dhe për këtë arsye të përgatisë dhe të kryejë një objektiv të synuar. sulm kundër shërbimeve të identifikuara dhe dobësive të tyre. Prandaj, është e nevojshme të luftohet inteligjenca e ndërhyrësve.

Qëllimet e skanimit të portit

Në të njëjtën kohë, do të ishte e dobishme të theksohet se vetë skanimi nuk është gjithmonë një veprim keqdashës, gjithçka varet nga qëllimet e tij. Shërbimet siguria e informacionit ose stafi i TI-së mund të përdorë skanimin për të zbuluar dobësitë e infrastrukturës ose dukshmërinë e shërbimeve nga një rrjet i jashtëm.

Në fakt, shpesh fillon me skanimin e rrjetit, është kjo që ju lejon të identifikoni nyjet e dobëta të adresave të tyre IP, portet e hapura, përcaktoni sistemin operativ, që do të thotë se dobësitë teorikisht të mundshme bëhen të qarta, gjë që nuk është aq pak për organizatorin e sulmit.

Metodat e skanimit të portit

Ne zbulojmë strukturën e rrjetit. Mënyra më e lehtë për të skanuar është skanimi ICMP. Parimi i funksionimit bazohet në protokollin ICMP, dhe ky lloj skanimi ju lejon të zbuloni nyjet "live" në rrjet dhe të ndërtoni një diagram rrjeti me një listë të nyjeve të tij. Thelbi i metodës është të dërgoni kërkesa ICMP në nyjet e rrjetit, nëse një kompjuter ose pajisje tjetër që punon me pirgun e protokollit TCP / IP është aktive, atëherë do të dërgohet një përgjigje. Ky është i ashtuquajturi ping spastrim ose ICMP spastrim. Ka një numër të madh mjetesh që ju lejojnë të kryeni një skanim të tillë.

Skanimi i portit. Hapi tjetër është identifikimi i porteve të hapura. Në thelb, kjo bën të mundur përcaktimin se cilat shërbime po funksionojnë në një host të largët, listën e të cilave kemi marrë tashmë si rezultat i skanimit të mëparshëm. Përveç kësaj, nga analiza e paketave të marra, ju gjithashtu mund të identifikoni sistemin operativ dhe një numër të tjerë parametra të rëndësishëm(prania e një filtri paketash, për shembull).

Këtu po flasim për Skanimi TCP. Parimi i tij bazohet në veçoritë e funksionimit të TCP. Në thelb, një mekanizëm shumë i ngjashëm ndërveprimi është miratuar në aviacion gjatë negociatave midis pilotëve dhe kontrolluesit, duke përfshirë një kërkesë, një përgjigje me një tregues, konfirmim të udhëzimit të marrë. Një metodë e tillë ndërveprimi, nëse nuk eliminon plotësisht mundësinë e keqkuptimit, atëherë të paktën e zvogëlon ndjeshëm një probabilitet të tillë.

Mund të duket kështu:

- Piloti: Sheremetyevo-Taxiing, Aeroflot 502, i qartë për paraprakisht.

- Dispeçer: Aeroflot 502, 25 djathtas 1 në RD2 10, autostradë, leje paraprake RD5.

- Piloti: Aeroflot 502, 25 djathtas, në rrugë lidhëse 10, autostradë, autostrada 5 pastruar paraprakisht.

Cfare po ndodh ketu? Piloti iu drejtua kontrollorit me një kërkesë për leje taksi dhe itinerarin e tij. Dispeçeri lejoi taksi dhe përcaktoi rrugën.

Piloti konfirmoi rrugën dhe lejen e dispeçerit. Gjithçka, ju mund të lëvizni - rruga është marrë.

Një gjë shumë e ngjashme ndodh në komunikimin TCP. Ai përdor një skemë negocimi me shtrëngim duarsh me tre drejtime ose "tre drejtime", si dhe gjendet gjithashtu termi "shtrëngim duarsh me tre drejtime", i cili ju lejon të sinkronizoni nyjet transmetuese dhe marrëse dhe të krijoni një seancë, e cila në thelb është identike me shembulli me bisedat në radio.

Duke përdorur këtë algoritëm ligjor, një sulmues mund të zbulojë se cilat porte janë të hapura në server, domethënë të kuptojë se cilat shërbime përdoren në sistem, çfarë sistemi operativ. Për ta bërë këtë, ekzistojnë disa metoda efektive.

Skanimi i plotë i lidhjes

Disa teknika të skanimit të porteve. Metoda më efikase dhe e pakomplikuar e skanimit është Skanimi i plotë i lidhjes (Skanimi i plotë i hapur). Parimet e tij tregohen në figurën 3. Bëhet një përpjekje për të kryer një shtrëngim duarsh në tre drejtime me nyjet me interes për studiuesin. Nëse porti i dëshiruar është i hapur, atëherë marrim një mesazh SYN + ACK prej tij, pas kësaj dërgojmë RST në nyje (rivendosja e sesionit), nëse është e mbyllur, atëherë marrim RST nga nyja që kontrollohet. Duhet të theksohet se kjo metodë e skanimit identifikohet lehtësisht, prandaj nuk është e vështirë t'i rezistosh.

skanim i fshehtë

Një metodë tjetër e skanimit të rrjetit quhet Skanimi i fshehtë (Skanimi gjysmë i hapur). Në këtë rast, sulmuesi përpiqet të anashkalojë mbrojtjen e murit të zjarrit dhe të maskohet si trafik normal i rrjetit në mënyrë që të shmangë rregullimin e ngjarjes së skanimit në regjistrat e sistemit. Këtu nuk po flasim për negocim, studiuesi thjesht dërgon një paketë SYN në portin e interesit në serverin e kërkuar. Nëse përgjigja është SYN+ACK, atëherë porti është i hapur; nëse RST, atëherë porti është i mbyllur.

Kjo metodë skanimi është më e sofistikuar, por sistemet moderne të parandalimit të ndërhyrjeve duhet të jenë në gjendje ta kundërshtojnë atë.

Skanimi i Krishtlindjeve

Metodat jo më pak të njohura të skanimit janë Xmas Scan dhe Null Scan, megjithatë, ne nuk do t'i konsiderojmë ato për faktin se mbrojtja kundër tyre zbatohet brenda sistemeve moderne operative të Microsoft, kështu që ato nuk do të jenë me interes të madh për ne. Një tipar i këtyre llojeve të skanimit është mënyra e fshehtë e funksionimit, domethënë pa konfiguruar një seancë. Megjithatë, detajet mund t'i shihni në kursin Ethical Hacking ose në librin "Network Security Test Lab". Këto lloj skanimesh janë efektive vetëm në sistemet operative ku grupi TCP bazohet në RFC 793. Të gjitha sistemet operative moderne nga Windows Vista dhe të moshuarit nuk janë në rrezik.

Skanimi në punë

Ndoshta metoda më interesante e skanimit është Skanimi në punë. Ideja kryesore është që një sulmues mund të skanojë viktimën pa i treguar adresën e tij IP, domethënë, nga këndvështrimi i hostit të skanuar, sulmuesi nuk duket se komunikon me të. Përdoret një nyje "bedel", e cila mund të identifikohet nga sistemet e kundërmasave të ndërhyrjes si një burim sulmi. Kjo është një teknikë shumë e arsyeshme, e ashtuquajtura spoofing, kur adresa e dërguesit zëvendësohet me adresën e një pajisjeje tjetër. Duhet të them që një kompjuter që ka dobësi të caktuara mund të bëhet një nyje "bedel" ose "zombie". Si rregull, sistemet operative duhet të përditësohen, por nuk është gjithmonë kështu, dhe sulmuesi mund të gjejë gjithmonë "ndihmues", përveç kësaj, pasi mund të përdoret një "zombie". printer rrjeti ose pajisje tjetër rrjeti që funksionon me funksionalitetin bazë të stakut TCP/IP.

Ky skanim përdor fushën e identifikimit në kokën e IP-së (IPID). Vlera IPID rritet me një në çdo paketë tjetër që dërgon hosti. Në thelb, kjo është një dobësi, pasi bëhet e mundur të parashikohet se sa paketa janë transmetuar midis dy paketave që janë marrë. Sistemet operative moderne përdorin një vlerë të rastësishme për fushën IPID, megjithatë, siç u përmend më lart, gjithmonë mund të gjendet një zgjidhje. Për Unix-in modern dhe Sistemet Windows nga Windows Vista dhe më të vjetër, ky problem tashmë ka humbur rëndësinë e tij.

Merrni parasysh figurat 4 dhe 5. Në hapin e parë (1), sulmuesi akseson një pajisje mashtruese me një paketë standarde SYN. Pajisja përgjigjet me një paketë SYN ACK (2) ose SYN RST, e cila ka më shumë gjasa, por IPID bëhet i dukshëm për sulmuesin nga kreu i paketës. Kjo është ajo që duhet të mbani mend (3). Më pas, sulmuesi hyn në serverin e interesit për të (4), ndërsa zëvendëson adresën e tij IP me adresën e një hosti të rremë, domethënë, duke u maskuar duke përdorur spoofing (adresa spoofing). Në përgjigje të kësaj kërkese, serveri, nëse porti është i hapur, dërgon një SYN/ACK në adresën e falsifikuar (5). Ne kemi bërë ndryshimin. Duke mos ditur se çfarë të bëjë me këtë paketë, kompjuteri mashtrues do të përgjigjet duke dërguar një RST (rivendosje e sesionit) dhe duke rritur IPID-in e tij. Në rastin tonë, do të bëhet e barabartë me 30132 (6). Nëse porti është i mbyllur, serveri do të dërgojë një rivendosje të sesionit (RST) - shih Figurën 5(5).

Skanimi në punë (porta e serverit e hapur)Skanimi në punë (porta e serverit e mbyllur)

IPID-i i nyjës dummy mbeti i pandryshuar, në rastin tonë 30131, sepse "zombi" nuk i dërgoi asgjë askujt tjetër. Tani mbetet t'i drejtohemi përsëri "zombit", siç bëmë më lart, për të identifikuar IPID-in e tij, për ta krahasuar atë me vlerën që kemi. Nëse IPID është rritur me 2, atëherë porti është i hapur.

Një pikë tjetër e rëndësishme që do të doja të theksoja është se sistemet operative kanë specifikat e tyre kur punojnë me pirgun TCP / IP. Duke përdorur këto veçori kur analizoni paketat e marra gjatë skanimit, është mjaft e mundur të zbuloni se me cilin OS kemi të bëjmë, teknikat e skanimit të Banner Grabbing janë ndërtuar mbi këto parime. Detyra është të zbulojë informacion në lidhje me sistemin kompjuterik dhe dobësitë e tij, të cilat do t'i lejojnë sulmuesit të përdorin këtë njohuri për veprimet e tyre të mëvonshme shkatërruese. Çdo skaner modern do t'i sigurojë sulmuesit këtë informacion.

Sistemet operative zakonisht duhet të përditësohen, por nuk është gjithmonë kështu, dhe sulmuesi mund të gjejë "ndihmues", përveç kësaj, një printer rrjeti ose pajisje tjetër rrjeti që funksionon me funksionalitetin bazë të TCP / stack mund të përdoret si një IP "zombie".

Është e lehtë të shihet se të gjitha metodat e konsideruara të skanimit bazohen në sjelljen normale të nyjeve, që do të thotë se çdo kompjuter ose pajisje tjetër rrjeti është potencialisht e cenueshme.

Një sulmues ka aftësinë për të mbledhur dhe analizuar informacionin e marrë në lidhje me strukturën e rrjetit, shërbimet dhe dobësitë e sistemit. Kjo ofron një mundësi potenciale për të përgatitur një sulm të synuar kundër nyjeve dhe shërbimeve të caktuara.

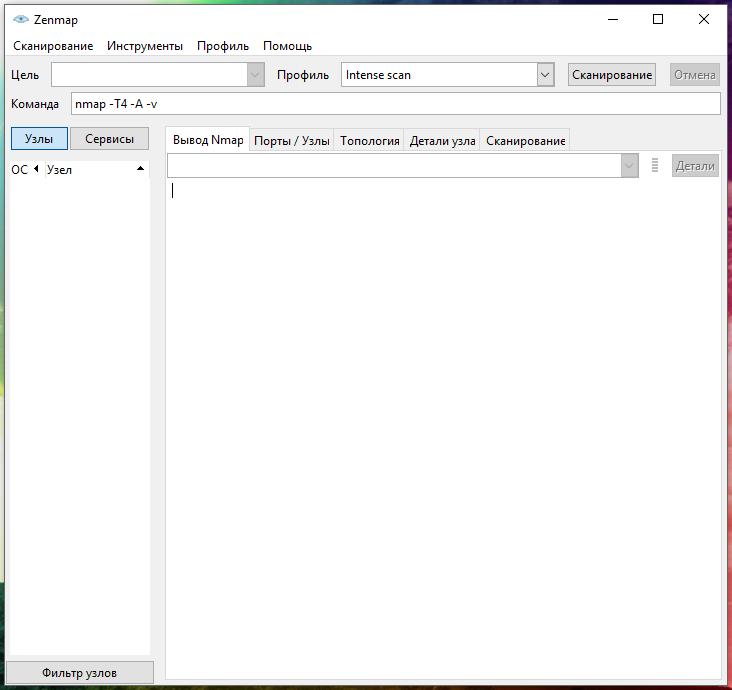

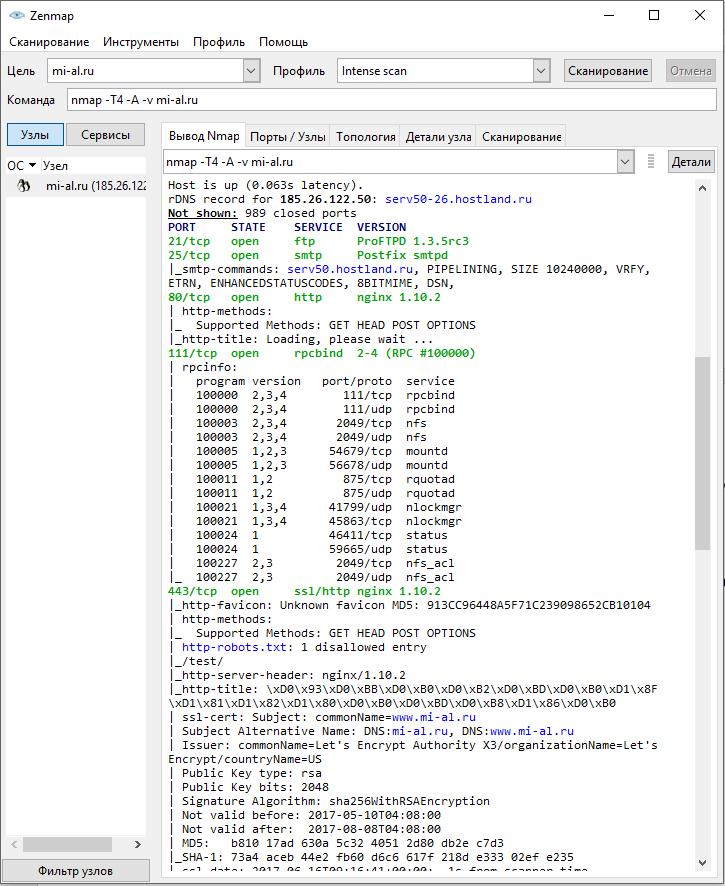

Nëse keni nevojë të skanoni portat e kompjuterëve dhe pajisjeve nga Windows në rrjet lokal ose online, pastaj një nga opsionet më të miraështë një paketë e Nmap dhe Zenmap (një GUI për Nmap).

Nmap ka nje numer i madh i opsionet e skanimit dhe ndërfaqja grafike e përdoruesit të Zenmap e bën jashtëzakonisht të lehtë për t'u përdorur.

Karakteristikat e Nmap përfshijnë:

- skanimi i portit

- përkufizim sistemi operativ host në distancë

- përcaktimi i shërbimeve, softuerit dhe versioneve të tyre në një host të largët

Duke përdorur skriptet Nmap, mund të kontrolloni hostet e largët për dobësi, fjalëkalime të dobëta, të grumbulloni informacione të caktuara, të kërkoni shërbime që lejojnë hyrje anonime dhe të kryeni detyra të tjera që lidhen me veprimet e një administratori rrjeti ose testuesi të depërtimit.

Ekzekutoni instaluesin e shkarkuar Nmap, përveç programit kryesor, ai do të instalojë gjithashtu disa komponentë që janë të nevojshëm që Nmap të funksionojë në Windows.

Kur gjithçka është gati, një shkurtore për programin do të shfaqet në desktop:

Dritarja kryesore e programit duket si kjo:

Në fushë Synimi ju duhet të specifikoni adresën e faqes (URL), IP ose gamën e adresave IP që do të skanohen.

Në fushë Profili zgjidhni profilin e dëshiruar nga lista rënëse.

Si të specifikoni objektivin në Zenmap (Nmap)

Adresat e faqes në internet duhet të specifikohen pa protokoll, për shembull:

- mi-al.ru

- suip.biz

Do të ishte e gabuar të tregoni formularin https://mi-al.ru

Adresat IP mund të specifikohen një nga një, për shembull, 192.168.0.1; duke përdorur adresimin CIDR, për shembull, 192.168.0.1/24; si dhe specifikimi i intervaleve në një ose më shumë oktete, për shembull, 192.168.0.1-100, ose 192.160-170.50-100.1

Çfarë do të thotë Profilet në Zenmap

Profilet në dritaren kryesore Zenmap janë një grup opsionesh për skanime tipike. Merrni parasysh të gjitha profilet e Zenmap.

- skanim intensiv(Skanim intensiv)

Skanim intensiv i gjithanshëm. Opsioni -A përfshin disa opsione të tjera menjëherë: Zbulimi i versionit të OS ( -O), përcaktimi i versioneve të shërbimeve të ekzekutimit ( -sV), skanimi duke përdorur skriptet ( -sC) dhe gjurmimi ( --traceroute). Pa privilegjet e administratorit, niset vetëm zbulimi i versionit dhe skanimi i shkruar. Ky konsiderohet një skanim ndërhyrës (ndërhyrës).

- intensiteti skanoni plus PZHU(Skanim intensiv plus UDP)

Bën zbulimin e OS ( -O), zbulimi i versionit ( -sV), skanimi me skriptet ( -sC) dhe gjurmimi ( --traceroute) përveç skanimit të porteve TCP dhe UDP.

- Skanim intensiv, të gjitha portat TCP(Skanim intensiv, të gjitha portat TCP)

Skanon të gjitha portat TCP dhe më pas bën zbulimin e OS ( -O), zbulimi i versionit ( -sV), skanimi i skenarit ( -sC) dhe gjurmimi ( --traceroute).

- Skanim intensiv, pa ping(Skanim intensiv pa ping)

Kryen një skanim intensiv pa kontrolluar më parë nëse objektivat po funksionojnë. Kjo mund të jetë e dobishme kur objektivat injorojnë sondat normale të zbulimit të hostit.

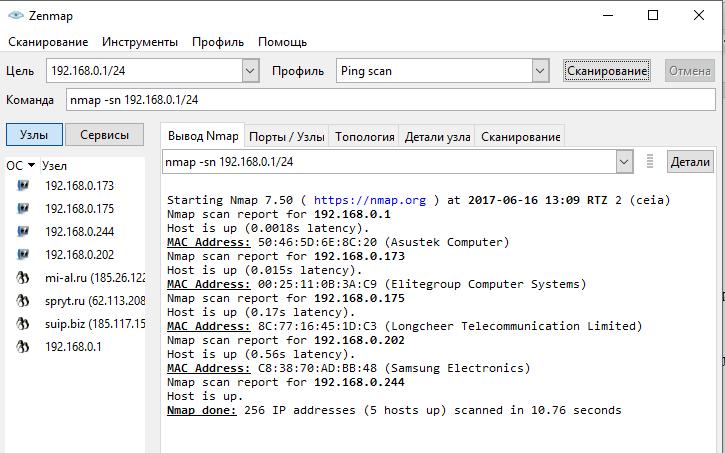

- skanim ping(ping)

Ky skanim përcakton vetëm se cilat objektiva janë duke u ekzekutuar dhe nuk kryen një skanim portash.

- Skanim i shpejtë(Skanim i shpejtë)

Ky skanim është më i shpejtë se një skanim normal sepse përdor një model agresiv të kohës dhe skanon më pak porte.

- Skanim i shpejtë plus(Skanim i shpejtë plus)

Skanim i shpejtë plus zbulim i sistemit operativ

- Gjurmim i shpejtë(Gjurmë e shpejtë)

Gjurmon shtigjet drejt objektivave pa kryer një skanim të plotë të portit mbi to.

- skanim i rregullt(Skanim normal)

Skanim bazë pa opsione shtesë.

- Skanim i ngadalshëm gjithëpërfshirës(Skanim i ngadalshëm i gjithanshëm)

Ky është një skanim gjithëpërfshirës, i ngadaltë. Çdo port TCP dhe UDP skanohet. Zbulimi i OS në vazhdim ( -O), përkufizimi i versionit ( -sV), skanimi i skenarit ( -sC) dhe gjurmimi ( --traceroute). Shumë kërkesa për hetim dërgohen për të zbuluar hostet. Ky është një skanim shumë ndërhyrës.

Për shembull, nëse dua të di se cilët pritës të nënrrjetit po bëhen ping, atëherë unë zgjedh profilin skanim ping.

Me redaktuesin e profileve miqësore për përdoruesit, mund të modifikoni dhe krijoni profile të reja.

Megjithëse përdorimi i redaktuesit të profilit përmban një përshkrim të veprimeve që duhen kryer dhe për këtë arsye nuk kërkon njohuri për opsionet e Nmap, për një kuptim më të thellë të programit, mund të lexoni përshkrimin e të gjitha opsioneve të Nmap në https://kali.tools/ ?p=1317

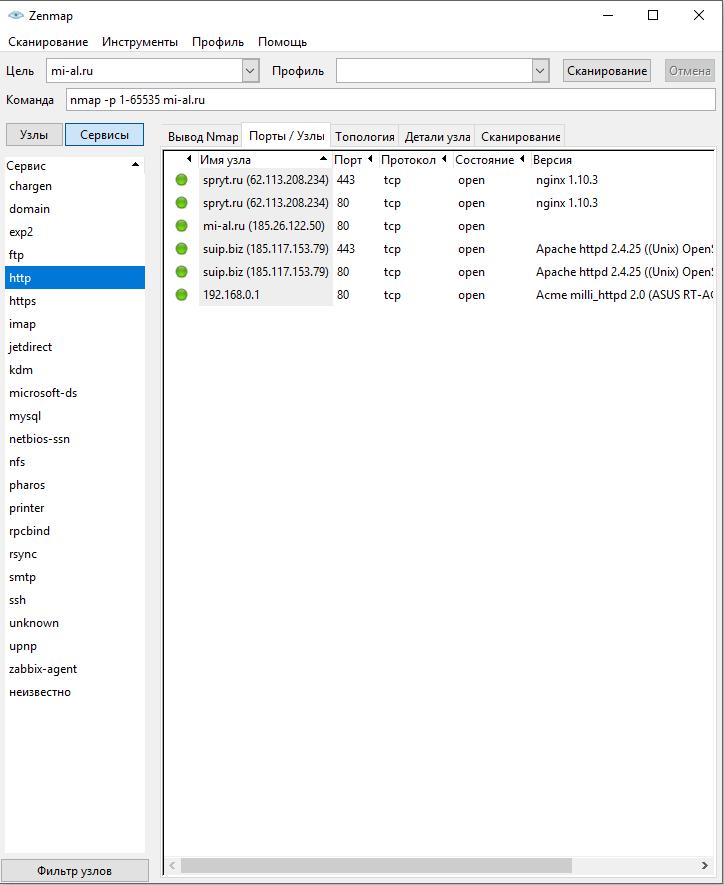

Nëse dëshironi të skanoni të gjitha portat TCP, atëherë specifikoni objektivin dhe futeni si komandë nmap -p 1-65535

Rezultatet e skanimit

Rezultatet e marra nga skanimi i fundit janë të dukshme në skedën Prodhimi nmap. Në anën e majtë mund të kaloni ndërmjet nyje dhe Shërbimet. Kur klikoni në një nyje specifike, do të shihni rezultatet e mëparshme të skanimit. Kur klikoni në një shërbim, do të shihni nyjet ku u zbulua shërbimi:

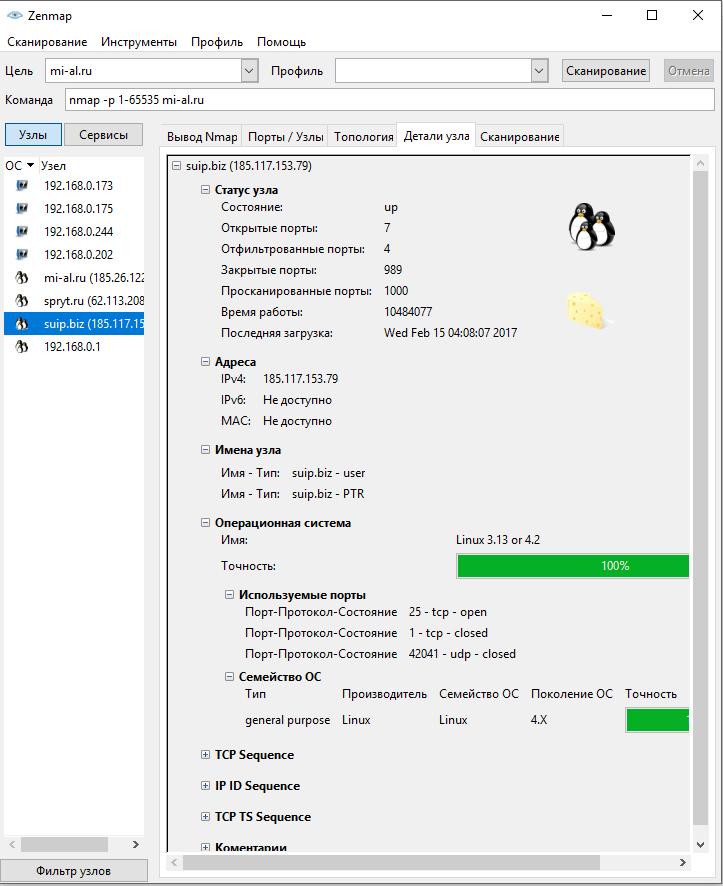

Për të parë informacionin e përgjithësuar në një nyje, klikoni mbi të dhe zgjidhni skedën Detajet e nyjës:

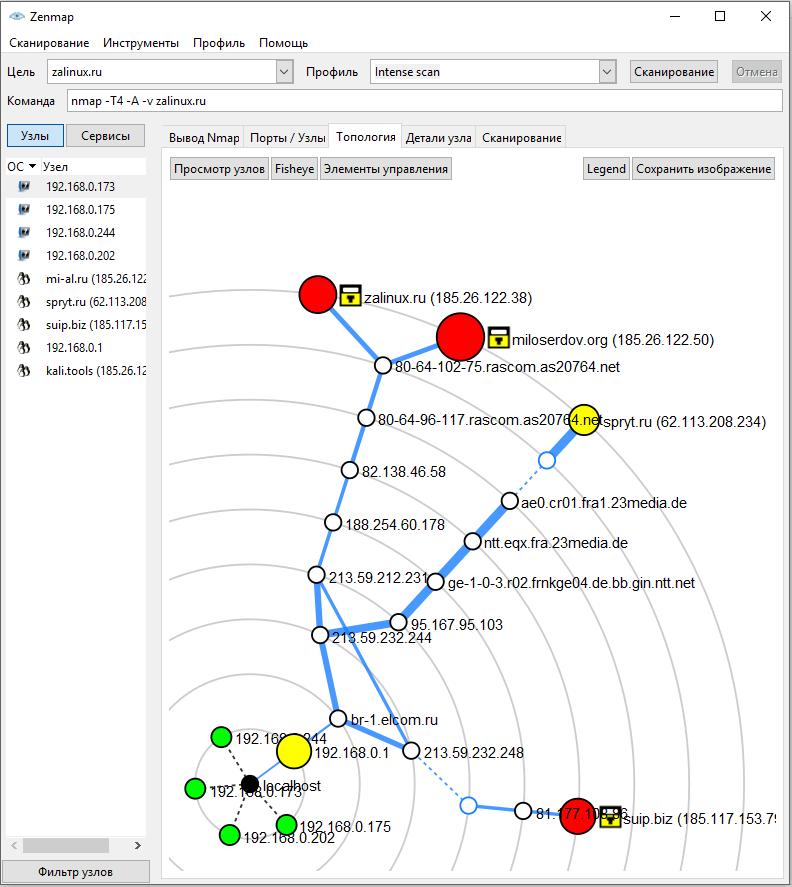

Në skedën Topologjia do të shihni informacione rreth lidhjeve midis nyjeve të skanuara/zbuluara:

Përdorimi i Nmap në Windows në vijën e komandës

Nëse keni nevojë për një version të konsolës së Nmap, atëherë mund ta përdorni atë në Windows ashtu si do të bënit në Linux. Kur instaloni Nmap, ai shton shtegun e skedarit të ekzekutueshëm Nmap në variablat e mjedisit, kështu që në vijën e komandës ju vetëm duhet të specifikoni emrin e programit:

konkluzioni

Nmap lejon Windows të skanojë kompjuterë dhe pajisje të tjera për porte të hapura. Është gjithashtu në gjendje të përcaktojë shërbimet që funksionojnë në një host të largët, versionin e tyre.

Ndërfaqja grafike e bën më të lehtë përdorimin e programit, por rekomandohet që të njiheni me të gjitha opsionet e programit për të fituar aftësi në teknika të ndryshme skanimi.

Përveç funksioneve të tyre kryesore - skanimi i porteve dhe përcaktimi i versioneve të softuerit të instaluar - skriptet Nmap ju lejojnë të kryeni detyra të tjera të ndryshme, duke përfshirë kontrollin për dobësi, fjalëkalime të dobëta dhe mbledhjen e informacionit.