Εάν χρειάζεται να σαρώσετε τις θύρες υπολογιστών και συσκευών από τα Windows τοπικό δίκτυοή διαδικτυακά, μετά ένα από τις καλύτερες επιλογέςείναι ένα πακέτο Nmap και Zenmap (ένα γραφικό περιβάλλον για το Nmap).

Το Nmap έχει ένας μεγάλος αριθμός απόεπιλογές σάρωσης και η γραφική διεπαφή χρήστη του Zenmap το καθιστά εξαιρετικά εύκολο στη χρήση.

Τα χαρακτηριστικά του Nmap περιλαμβάνουν:

- σάρωση θύρας

- τον προσδιορισμό του λειτουργικού συστήματος ενός απομακρυσμένου κεντρικού υπολογιστή

- ορισμός υπηρεσίας, λογισμικόκαι τις εκδόσεις τους στον απομακρυσμένο κεντρικό υπολογιστή

Χρησιμοποιώντας σενάρια Nmap, μπορείτε να ελέγξετε τους απομακρυσμένους κεντρικούς υπολογιστές για τρωτά σημεία, αδύναμους κωδικούς πρόσβασης, να συλλέξετε ορισμένες πληροφορίες, να αναζητήσετε υπηρεσίες που επιτρέπουν ανώνυμη σύνδεση και να εκτελέσετε άλλες εργασίες που σχετίζονται με τις ενέργειες ενός διαχειριστή δικτύου ή ενός ελεγκτή διείσδυσης.

Εκτελέστε το πρόγραμμα εγκατάστασης Nmap που έχετε λάβει, εκτός από το κύριο πρόγραμμα, θα εγκαταστήσει επίσης πολλά στοιχεία που είναι απαραίτητα για να λειτουργήσει το Nmap στα Windows.

Όταν όλα είναι έτοιμα, θα εμφανιστεί μια συντόμευση για το πρόγραμμα στην επιφάνεια εργασίας:

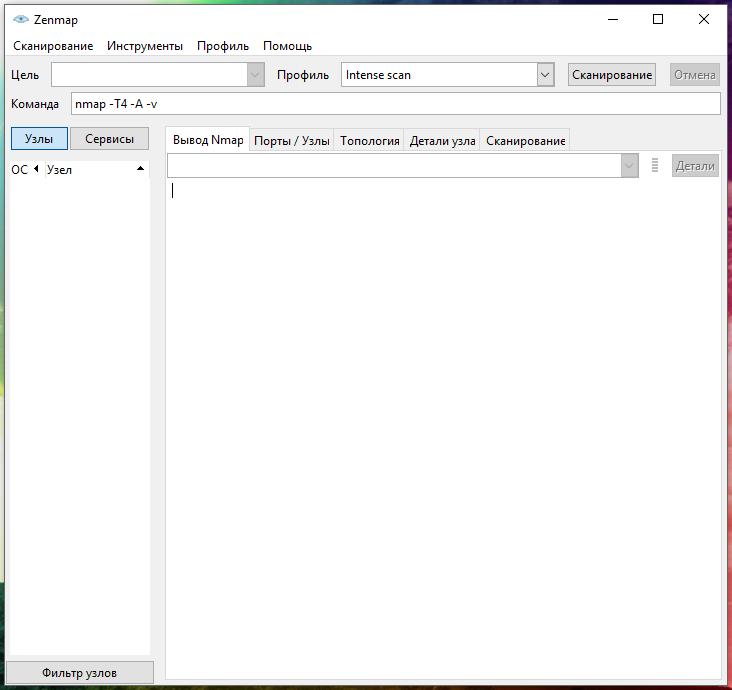

Το κύριο παράθυρο του προγράμματος μοιάζει με αυτό:

Στο χωράφι Στόχοςπρέπει να καθορίσετε τη διεύθυνση τοποθεσίας (URL), την IP ή το εύρος των διευθύνσεων IP που θα σαρωθούν.

Στο χωράφι Προφίλεπιλέξτε το επιθυμητό προφίλ από την αναπτυσσόμενη λίστα.

Πώς να καθορίσετε τον στόχο στο Zenmap (Nmap)

Οι διευθύνσεις ιστοτόπων πρέπει να προσδιορίζονται χωρίς πρωτόκολλο, για παράδειγμα:

- mi-al.ru

- suip.biz

Θα ήταν λάθος να αναφέρετε τη φόρμα https://mi-al.ru

Οι διευθύνσεις IP μπορούν να καθοριστούν μία προς μία, για παράδειγμα, 192.168.0.1. χρησιμοποιώντας διευθυνσιοδότηση CIDR, για παράδειγμα, 192.168.0.1/24. καθώς και τον καθορισμό περιοχών σε μία ή περισσότερες οκτάδες, για παράδειγμα, 192.168.0.1-100 ή 192.160-170.50-100.1

Τι σημαίνουν τα Προφίλ στο Zenmap

Τα προφίλ στο κύριο παράθυρο Zenmap είναι ένα σύνολο επιλογών για τυπικές σαρώσεις. Εξετάστε όλα τα προφίλ Zenmap.

- εντατική σάρωση(Εντατική σάρωση)

Εντατική ολόπλευρη σάρωση. Επιλογή -ΕΝΑπεριλαμβάνει πολλές άλλες επιλογές ταυτόχρονα: ανίχνευση έκδοσης λειτουργικού συστήματος ( -Ο), προσδιορίζοντας τις εκδόσεις των υπηρεσιών που εκτελούνται ( -sV), σάρωση με χρήση σεναρίων ( -sC) και ανίχνευση ( --traceroute). Χωρίς δικαιώματα διαχειριστή, εκκινείται μόνο ο εντοπισμός έκδοσης και η σάρωση με σενάριο. Αυτό θεωρείται μια παρεμβατική (παρεμβατική) σάρωση.

- ένταση σάρωση συν UDP(Εντατική σάρωση συν UDP)

Κάνει ανίχνευση λειτουργικού συστήματος ( -Ο), ανίχνευση έκδοσης ( -sV), σάρωση με σενάρια ( -sC) και ανίχνευση ( --traceroute) εκτός από τη σάρωση θυρών TCP και UDP.

- Έντονη σάρωση, όλες οι θύρες TCP(Εντατική σάρωση, όλες οι θύρες TCP)

Σαρώνει όλες τις θύρες TCP και στη συνέχεια ανιχνεύει το λειτουργικό σύστημα ( -Ο), ανίχνευση έκδοσης ( -sV), σάρωση σεναρίου ( -sC) και ανίχνευση ( --traceroute).

- Έντονη σάρωση, χωρίς ping(Εντατική σάρωση χωρίς ping)

Εκτελεί μια εντατική σάρωση χωρίς πρώτα να ελέγξει εάν οι στόχοι λειτουργούν. Αυτό μπορεί να είναι χρήσιμο όταν οι στόχοι αγνοούν τους κανονικούς ανιχνευτές ανακάλυψης ξενιστή.

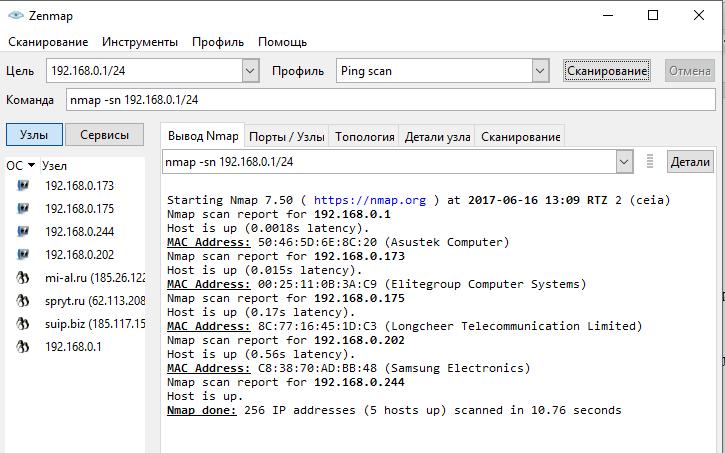

- σάρωση ping(ping)

Αυτή η σάρωση καθορίζει μόνο ποιοι στόχοι εκτελούνται και δεν εκτελεί σάρωση θύρας.

- Γρήγορη σάρωση(Γρήγορη σάρωση)

Αυτή η σάρωση είναι ταχύτερη από μια κανονική σάρωση, επειδή χρησιμοποιεί ένα επιθετικό μοτίβο χρονισμού και σαρώνει λιγότερες θύρες.

- Γρήγορη σάρωση συν(Γρήγορη σάρωση συν)

Γρήγορη σάρωση και ανίχνευση λειτουργικού συστήματος

- Γρήγορη ιχνηλάτηση(Γρήγορο ίχνος)

Ανιχνεύει μονοπάτια σε στόχους χωρίς να εκτελεί πλήρη σάρωση θύρας σε αυτούς.

- τακτική σάρωση(Κανονική σάρωση)

Βασική σάρωση χωρίς πρόσθετες επιλογές.

- Αργή συνολική σάρωση(Αργή ολική σάρωση)

Αυτή είναι μια ολοκληρωμένη, αργή σάρωση. Κάθε θύρα TCP και UDP σαρώνεται. Ανίχνευση λειτουργικού συστήματος σε εξέλιξη ( -Ο), ορισμός έκδοσης ( -sV), σάρωση σεναρίου ( -sC) και ανίχνευση ( --traceroute). Πολλά αιτήματα διερεύνησης αποστέλλονται για να ανακαλύψουν κεντρικούς υπολογιστές. Αυτή είναι μια πολύ παρεμβατική σάρωση.

Για παράδειγμα, αν θέλω να μάθω σε ποιους κεντρικούς υπολογιστές υποδικτύου γίνεται ping, τότε επιλέγω το προφίλ σάρωση ping.

Με το φιλικό προς το χρήστη πρόγραμμα επεξεργασίας προφίλ, μπορείτε να επεξεργαστείτε και να δημιουργήσετε νέα προφίλ.

Αν και η χρήση του προγράμματος επεξεργασίας προφίλ περιέχει μια περιγραφή των ενεργειών που πρέπει να εκτελεστούν και επομένως δεν απαιτεί γνώση των επιλογών Nmap, για μια βαθύτερη κατανόηση του προγράμματος, μπορείτε να διαβάσετε την περιγραφή όλων των επιλογών Nmap στη διεύθυνση https://kali.tools/ ?p=1317

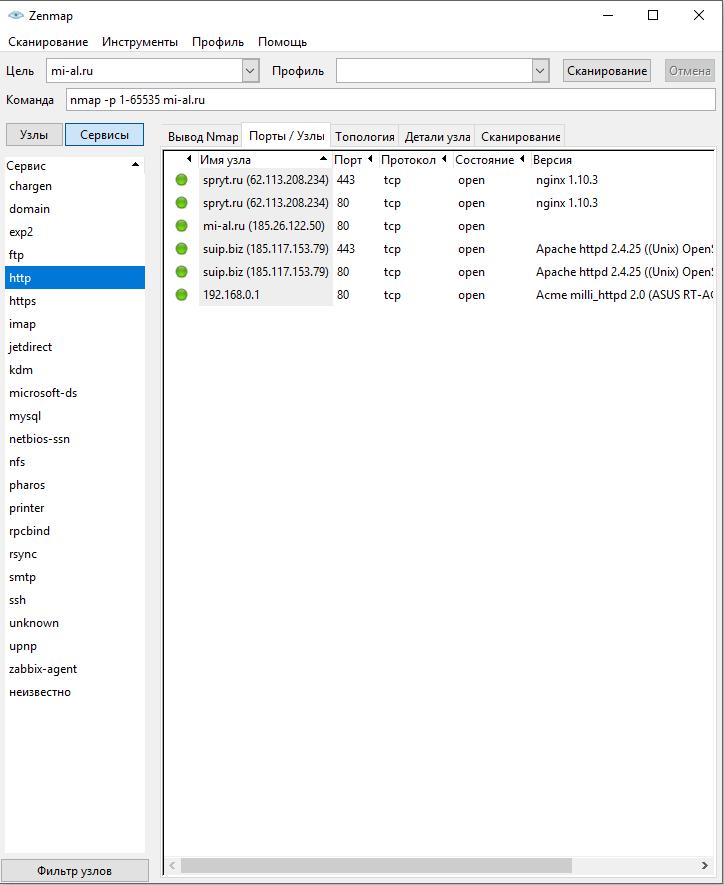

Εάν θέλετε να σαρώσετε όλες τις θύρες TCP, καθορίστε τον στόχο και πληκτρολογήστε ως εντολή nmap -p 1-65535

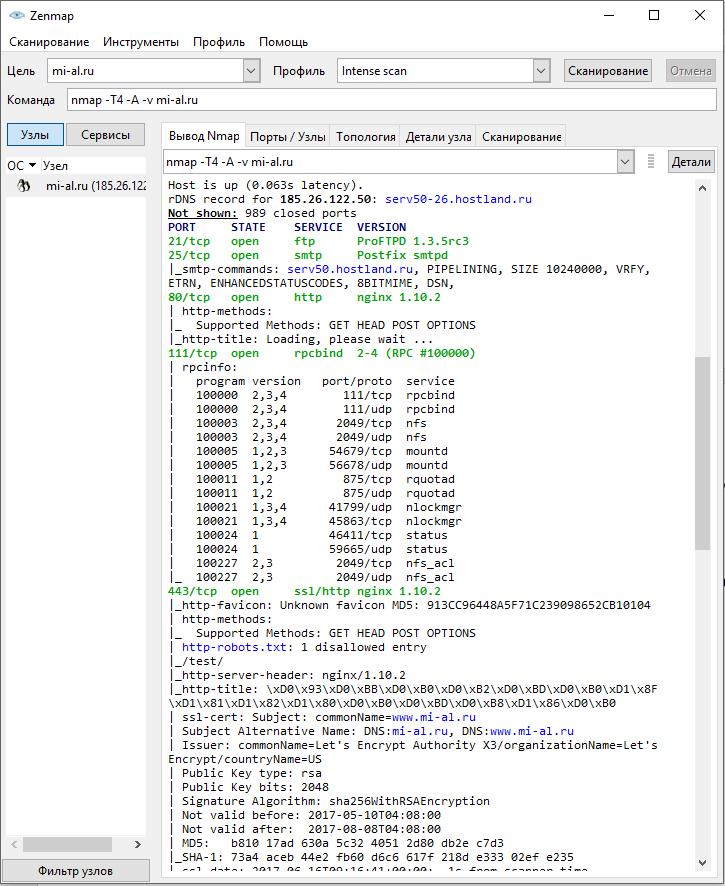

Αποτελέσματα σάρωσης

Τα αποτελέσματα που προέκυψαν από την τελευταία σάρωση είναι ορατά στην καρτέλα συμπέρασμα nmap. Στην αριστερή πλευρά μπορείτε να κάνετε εναλλαγή μεταξύ κόμβουςκαι Υπηρεσίες. Όταν κάνετε κλικ σε έναν συγκεκριμένο κόμβο, θα δείτε τα αποτελέσματα της προηγούμενης σάρωσης. Όταν κάνετε κλικ σε μια υπηρεσία, θα δείτε τους κόμβους στους οποίους ανακαλύφθηκε η υπηρεσία:

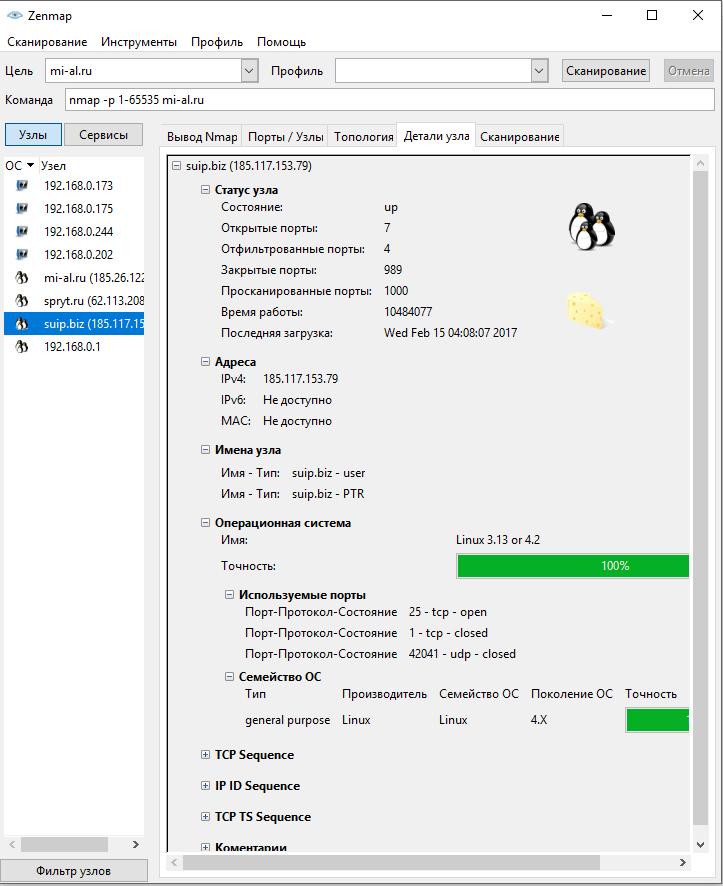

Για να προβάλετε γενικευμένες πληροφορίες σε έναν κόμβο, κάντε κλικ σε αυτόν και επιλέξτε την καρτέλα Λεπτομέρειες κόμβου:

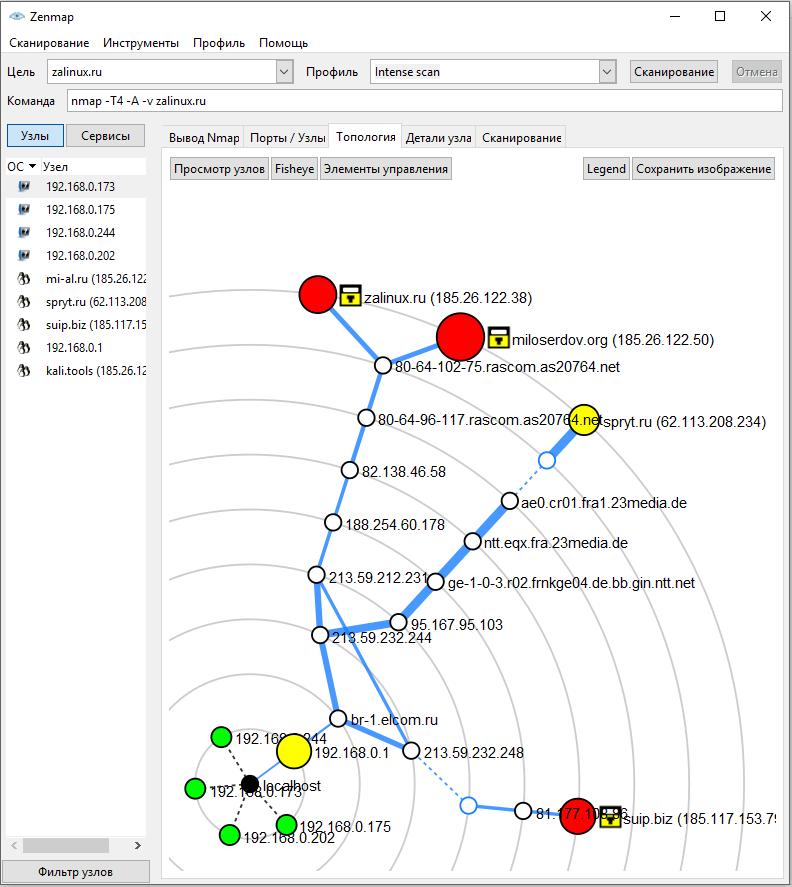

Στην καρτέλα Τοπολογίαθα δείτε πληροφορίες σχετικά με τις συνδέσεις μεταξύ σαρωμένων/ανακαλυφθέντων κόμβων:

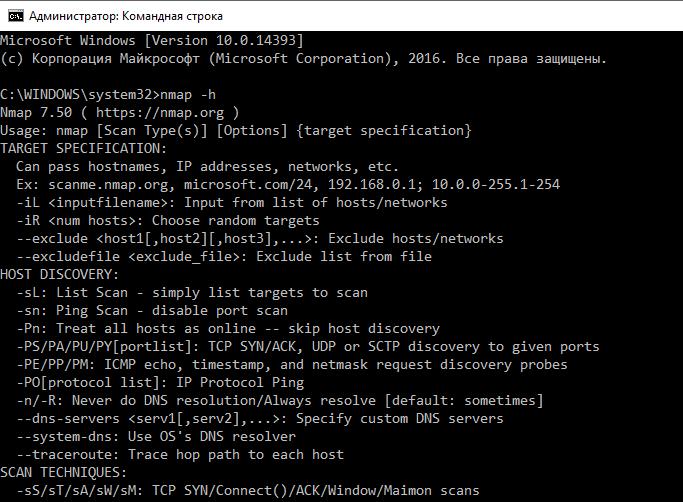

Χρησιμοποιώντας το Nmap στα Windows στη γραμμή εντολών

Εάν χρειάζεστε μια έκδοση κονσόλας του Nmap, τότε μπορείτε να τη χρησιμοποιήσετε στα Windows όπως ακριβώς θα κάνατε στο Linux. Κατά την εγκατάσταση του Nmap, προσθέτει τη διαδρομή προς το εκτελέσιμο Nmap στις μεταβλητές περιβάλλοντος, οπότε στο γραμμή εντολώναπλά πρέπει να καθορίσετε το όνομα του προγράμματος:

συμπέρασμα

Το Nmap επιτρέπει στα Windows να σαρώνουν υπολογιστές και άλλες συσκευές για ανοιχτές θύρες. Είναι επίσης σε θέση να προσδιορίσει τις υπηρεσίες που εκτελούνται σε έναν απομακρυσμένο κεντρικό υπολογιστή, την έκδοσή τους.

Η γραφική διεπαφή διευκολύνει τη χρήση του προγράμματος, αλλά συνιστάται να εξοικειωθείτε με όλες τις επιλογές του προγράμματος για να αποκτήσετε δεξιότητες σε διάφορες τεχνικές σάρωσης.

Εκτός από τις κύριες λειτουργίες τους - σάρωση θυρών και προσδιορισμός των εκδόσεων του εγκατεστημένου λογισμικού - τα σενάρια Nmap σάς επιτρέπουν να εκτελείτε διάφορες άλλες εργασίες, όπως έλεγχο για τρωτά σημεία, αδύναμους κωδικούς πρόσβασης και συλλογή πληροφοριών.

Τι είναι η σάρωση θύρας; Ποιες είναι οι μέθοδοι σάρωσης. Τι απειλές ενέχει;

Στο σημερινό άρθρο θα προσπαθήσω να μιλήσω για το τι είναι η σάρωση ανοιχτής θύρας, θα μιλήσω για τις μεθόδους που χρησιμοποιούνται στη σάρωση θυρών και πώς να προστατευτείτε από όλα αυτά.

Ερευναείναι ένα σύνολο διαδικασιών που σας επιτρέπει να αναγνωρίζετε κόμβους, θύρες και υπηρεσίες του συστήματος προορισμού. Η σάρωση δικτύου επιτρέπει σε έναν εισβολέα να συλλέξει ένα προφίλ του μηχανήματος που δέχεται επίθεση.

Σύμφωνα με τις οδηγίες της EC-Council για την παραβίαση και τα αντίμετρα, διακρίνονται οι ακόλουθοι τύποι σάρωσης:

- σάρωση δικτύου - προσδιορισμός κόμβων που βρίσκονται στο δίκτυο.

- σάρωση θυρών - αναγνώριση ανοικτών λιμένων και λειτουργικών υπηρεσιών.

- Σάρωση ασφάλειας συστήματος - Προσδιορισμός γνωστών τρωτών σημείων συστήματος.

Εκ πρώτης όψεως, η σάρωση δεν βλάπτει, ωστόσο, είναι δύσκολο να συμφωνήσουμε με αυτήν την προσέγγιση, επειδή η σάρωση προηγείται της επίθεσης, επιτρέποντας στον εισβολέα να ανακαλύψει ποιες υπηρεσίες εκτελούνται στο σύστημα προορισμού, και επομένως να προετοιμάσει και να πραγματοποιήσει μια στοχευμένη επίθεση κατά των εντοπισμένων υπηρεσιών και των τρωτών σημείων τους. Ως εκ τούτου, είναι απαραίτητο να καταπολεμηθεί η νοημοσύνη των εισβολέων.

Στόχοι σάρωσης θυρών

Ταυτόχρονα, θα ήταν χρήσιμο να σημειωθεί ότι η ίδια η σάρωση δεν είναι πάντα μια κακόβουλη ενέργεια, όλα εξαρτώνται από τους στόχους της. Υπηρεσίες ασφάλεια πληροφοριώνή το προσωπικό πληροφορικής μπορεί κάλλιστα να καταφύγει σε σάρωση για να ανακαλύψει τρωτά σημεία υποδομής ή ορατότητα υπηρεσιών από εξωτερικό δίκτυο.

Στην πραγματικότητα, συχνά ξεκινά με σάρωση δικτύου, είναι αυτό που σας επιτρέπει να προσδιορίσετε αδύναμους κόμβους των διευθύνσεων IP τους, ανοιχτές θύρες, καθορίζουν το λειτουργικό σύστημα, πράγμα που σημαίνει ότι γίνονται σαφείς θεωρητικά πιθανές ευπάθειες, κάτι που δεν είναι και τόσο λίγο για τον διοργανωτή της επίθεσης.

Μέθοδοι σάρωσης θυρών

Αποκαλύπτουμε τη δομή του δικτύου. Ο ευκολότερος τρόπος σάρωσης είναι η σάρωση ICMP. Η αρχή της λειτουργίας βασίζεται στο πρωτόκολλο ICMP και αυτός ο τύπος σάρωσης σάς επιτρέπει να ανακαλύψετε τους "ζωντανούς" κόμβους στο δίκτυο και να δημιουργήσετε ένα διάγραμμα δικτύου με μια λίστα με τους κόμβους του. Η ουσία της μεθόδου είναι η αποστολή αιτημάτων ICMP σε κόμβους δικτύου, εάν ένας υπολογιστής ή άλλη συσκευή που λειτουργεί με τη στοίβα πρωτοκόλλου TCP / IP είναι ενεργός, τότε θα σταλεί μια απάντηση. Αυτό είναι το λεγόμενο ping sweep ή ICMP sweep. Υπάρχει ένας τεράστιος αριθμός εργαλείων που σας επιτρέπουν να εκτελέσετε μια τέτοια σάρωση.

Σάρωση θύρας. Το επόμενο βήμα είναι να προσδιορίσετε τις ανοιχτές θύρες. Στην ουσία, αυτό καθιστά δυνατό να προσδιορίσουμε ποιες υπηρεσίες εκτελούνται σε έναν απομακρυσμένο κεντρικό υπολογιστή, τη λίστα του οποίου έχουμε ήδη λάβει ως αποτέλεσμα της προηγούμενης σάρωσης. Επιπλέον, από την ανάλυση των ληφθέντων πακέτων, μπορείτε επίσης να αναγνωρίσετε το λειτουργικό σύστημα και μια σειρά από άλλα σημαντικές παραμέτρους(η παρουσία ενός φίλτρου πακέτων, για παράδειγμα).

Εδώ μιλάμε για Σάρωση TCP. Η αρχή του βασίζεται στις ιδιαιτερότητες της λειτουργίας του TCP. Ουσιαστικά, ένας πολύ παρόμοιος μηχανισμός αλληλεπίδρασης υιοθετείται στην αεροπορία κατά τις διαπραγματεύσεις μεταξύ των πιλότων και του ελεγκτή, συμπεριλαμβανομένου ενός αιτήματος, μιας απάντησης με ένδειξη, της επιβεβαίωσης της ληφθείσας εντολής. Μια τέτοια μέθοδος αλληλεπίδρασης, αν δεν εξαλείφει εντελώς την πιθανότητα παρεξήγησης, τότε τουλάχιστον μειώνει σημαντικά μια τέτοια πιθανότητα.

Θα μπορούσε να μοιάζει με αυτό:

- Πιλότος: Sheremetyevo-Taxiing, Aeroflot 502, ελεύθερος για προκαταρκτικά.

- Αποστολέας: Aeroflot 502, 25 δεξιά 1 στο RD2 10, αυτοκινητόδρομος, προκαταρκτική άδεια RD5.

- Πιλότος: Aeroflot 502, 25 δεξιά, στον τροχόδρομο 10, αυτοκινητόδρομος, τροχόδρομος 5 προκαταρκτικός εκκαθαρισμός.

Τι συμβαίνει εδώ? Ο πιλότος στράφηκε στον ελεγκτή ζητώντας άδεια τροχοδρόμησης και τη διαδρομή του. Ο αποστολέας επέτρεψε την οδήγηση και καθόρισε τη διαδρομή.

Ο πιλότος επιβεβαίωσε τη διαδρομή και την άδεια του αποστολέα. Τα πάντα, μπορείτε να μετακινηθείτε - η διαδρομή ελήφθη.

Κάτι παρόμοιο συμβαίνει στην επικοινωνία TCP. Χρησιμοποιεί ένα σχήμα διαπραγμάτευσης τριπλής χειραψίας ή «τριών κατευθύνσεων» και βρίσκεται επίσης ο όρος «χειραψία τριών κατευθύνσεων», ο οποίος σας επιτρέπει να συγχρονίσετε τους κόμβους μετάδοσης και λήψης και να δημιουργήσετε μια συνεδρία, η οποία είναι ουσιαστικά πανομοιότυπη με το παράδειγμα με τις ραδιοφωνικές συνομιλίες.

Χρησιμοποιώντας αυτόν τον νομικό αλγόριθμο, ένας εισβολέας μπορεί να ανακαλύψει ποιες θύρες είναι ανοιχτές στον διακομιστή, δηλαδή να κατανοήσει ποιες υπηρεσίες χρησιμοποιούνται στο σύστημα, ποιο λειτουργικό σύστημα. Για να γίνει αυτό, υπάρχουν αρκετές αποτελεσματικές μέθοδοι.

Σάρωση πλήρους σύνδεσης

Μερικές τεχνικές σάρωσης θυρών. Η πιο αποτελεσματική και απλή μέθοδος σάρωσης είναι η Full Connect Scan (Full Open Scan). Οι αρχές του φαίνονται στο Σχήμα 3. Γίνεται προσπάθεια να πραγματοποιηθεί μια τριπλή χειραψία με τους κόμβους που ενδιαφέρουν τον ερευνητή. Εάν η επιθυμητή θύρα είναι ανοιχτή, τότε λαμβάνουμε ένα μήνυμα SYN + ACK από αυτήν, μετά στέλνουμε RST στον κόμβο (επαναφορά περιόδου λειτουργίας), εάν είναι κλειστή, τότε λαμβάνουμε RST από τον κόμβο που ελέγχεται. Θα πρέπει να σημειωθεί ότι αυτή η μέθοδος σάρωσης αναγνωρίζεται εύκολα, επομένως, δεν είναι δύσκολο να της αντισταθείς.

κρυφή σάρωση

Μια άλλη μέθοδος σάρωσης δικτύου ονομάζεται Stealth Scan (Half-open Scan). Σε αυτήν την περίπτωση, ο εισβολέας προσπαθεί να παρακάμψει την προστασία του τείχους προστασίας και να μεταμφιεστεί ως κανονική κίνηση δικτύου, προκειμένου να αποφύγει τη διόρθωση του συμβάντος σάρωσης στα αρχεία καταγραφής του συστήματος. Εδώ δεν μιλάμε για διαπραγμάτευση, ο ερευνητής απλώς στέλνει ένα πακέτο SYN στη θύρα ενδιαφέροντος στον απαιτούμενο διακομιστή. Εάν η απόκριση είναι SYN+ACK, τότε η θύρα είναι ανοιχτή, εάν RST, τότε η θύρα είναι κλειστή.

Αυτή η μέθοδος σάρωσης είναι πιο περίπλοκη, αλλά τα σύγχρονα συστήματα πρόληψης εισβολής πρέπει να μπορούν να την αντιμετωπίσουν.

Xmas Scan

Όχι λιγότερο γνωστές μέθοδοι σάρωσης είναι το Xmas Scan και το Null Scan, ωστόσο, δεν θα τις εξετάσουμε λόγω του γεγονότος ότι η προστασία έναντι αυτών εφαρμόζεται στα σύγχρονα λειτουργικά συστήματα της Microsoft, επομένως δεν θα μας ενδιαφέρουν ιδιαίτερα. Ένα χαρακτηριστικό αυτών των τύπων σάρωσης είναι ο μυστικός τρόπος λειτουργίας, δηλαδή χωρίς ρύθμιση συνεδρίας. Ωστόσο, μπορείτε να δείτε τις λεπτομέρειες στο μάθημα Ethical Hacking ή στο βιβλίο "Network Security Test Lab". Αυτοί οι τύποι σαρώσεων είναι αποτελεσματικοί μόνο σε λειτουργικά συστήματα όπου η στοίβα TCP βασίζεται στο RFC 793. Όλα τα σύγχρονα λειτουργικά συστήματα από Windows Vistaκαι οι μεγαλύτεροι δεν κινδυνεύουν.

Σάρωση αδράνειας

Ίσως η πιο ενδιαφέρουσα μέθοδος σάρωσης είναι η Idle Scan. Η βασική ιδέα είναι ότι ένας εισβολέας μπορεί να σαρώσει το θύμα χωρίς να του δείξει τη διεύθυνση IP του, δηλαδή, από τη σκοπιά του σαρωμένου κεντρικού υπολογιστή, ο εισβολέας δεν φαίνεται να επικοινωνεί μαζί του. Χρησιμοποιείται ένας «εικονικός» κόμβος, ο οποίος μπορεί να αναγνωριστεί από συστήματα αντιμέτρων εισβολής ως πηγή επίθεσης. Αυτή είναι μια πολύ λογική τεχνική, το λεγόμενο spoofing, όταν η διεύθυνση του αποστολέα αντικαθίσταται με τη διεύθυνση μιας άλλης συσκευής. Πρέπει να πω ότι ένας υπολογιστής που έχει ορισμένα τρωτά σημεία μπορεί να γίνει "εικονικός" κόμβος ή "ζόμπι". OS, κατά κανόνα, θα πρέπει να ενημερώνεται, αλλά αυτό δεν συμβαίνει πάντα και ο εισβολέας μπορεί πάντα να βρει "βοηθούς", επιπλέον, καθώς μπορεί να χρησιμοποιηθεί "ζόμπι" εκτυπωτή δικτύουή άλλη συσκευή δικτύου που λειτουργεί με τη βασική λειτουργικότητα της στοίβας TCP/IP.

Αυτή η σάρωση χρησιμοποιεί το πεδίο Αναγνώριση στην κεφαλίδα IP (IPID). Η τιμή IPID αυξάνεται κατά ένα σε κάθε επόμενο πακέτο που στέλνει ο κεντρικός υπολογιστής. Ουσιαστικά πρόκειται για μια ευπάθεια, καθώς καθίσταται δυνατό να προβλεφθεί πόσα πακέτα μεταδόθηκαν μεταξύ των δύο πακέτων που ελήφθησαν. Τα σύγχρονα λειτουργικά συστήματα χρησιμοποιούν μια τυχαία τιμή για το πεδίο IPID, ωστόσο, όπως αναφέρθηκε παραπάνω, μια λύση μπορεί πάντα να βρεθεί. Για σύγχρονο Unix και συστήματα Windowsαπό Windows Vista και παλαιότερα, αυτό το πρόβλημα έχει ήδη χάσει τη συνάφειά του.

Εξετάστε τα Σχήματα 4 και 5. Στο πρώτο βήμα (1), ο εισβολέας αποκτά πρόσβαση σε μια αδίστακτη συσκευή με ένα τυπικό πακέτο SYN. Η συσκευή αποκρίνεται με ένα πακέτο SYN ACK (2) ή SYN RST, το οποίο είναι πιο πιθανό, αλλά το IPID γίνεται ορατό στον εισβολέα από την κεφαλίδα του πακέτου. Αυτό πρέπει να θυμάστε (3). Στη συνέχεια, ο εισβολέας έχει πρόσβαση στον διακομιστή που τον ενδιαφέρει (4), ενώ αντικαθιστά τη διεύθυνση IP του με τη διεύθυνση ενός εικονικού κεντρικού υπολογιστή, δηλαδή καλύπτεται χρησιμοποιώντας πλαστογράφηση (πλαστογράφηση διεύθυνσης). Σε απάντηση σε αυτό το αίτημα, ο διακομιστής, εάν η θύρα είναι ανοιχτή, στέλνει ένα SYN/ACK στη πλαστογραφημένη διεύθυνση (5). Κάναμε την αλλαγή. Μη γνωρίζοντας τι να κάνει με αυτό το πακέτο, ο απατεώνας υπολογιστής θα αποκριθεί στέλνοντας ένα RST (επαναφορά περιόδου λειτουργίας) και αυξάνοντας το IPID του. Στην περίπτωσή μας, θα γίνει ίσο με 30132 (6). Εάν η θύρα είναι κλειστή, ο διακομιστής θα στείλει επαναφορά περιόδου λειτουργίας (RST) - βλ. Εικόνα 5(5).

Σάρωση αδράνειας (ανοιχτή θύρα διακομιστή)Σάρωση αδράνειας (η θύρα διακομιστή κλειστή)

Το IPID του dummy node παρέμεινε αμετάβλητο, στην περίπτωσή μας 30131, γιατί το «ζόμπι» δεν έστειλε τίποτα σε κανέναν άλλο. Τώρα μένει να στραφούμε ξανά στο «ζόμπι», όπως κάναμε παραπάνω, για να αναγνωρίσουμε το IPID του, να το συγκρίνουμε με την τιμή που έχουμε. Εάν το IPID έχει αυξηθεί κατά 2, τότε η θύρα είναι ανοιχτή.

Ένα άλλο σημαντικό σημείο που θα ήθελα να σημειώσω είναι ότι τα λειτουργικά συστήματα έχουν τις δικές τους ιδιαιτερότητες όταν εργάζονται με τη στοίβα TCP/IP. Χρησιμοποιώντας αυτές τις δυνατότητες κατά την ανάλυση των πακέτων που λαμβάνονται κατά τη σάρωση, είναι πολύ πιθανό να ανακαλύψουμε με ποιο λειτουργικό σύστημα έχουμε να κάνουμε, οι τεχνικές σάρωσης Banner Grabbing βασίζονται σε αυτές τις αρχές. Το καθήκον είναι να αποκαλυφθούν πληροφορίες σχετικά με το σύστημα του υπολογιστή και τα τρωτά σημεία του, τα οποία θα επιτρέψουν στον εισβολέα να χρησιμοποιήσει αυτή τη γνώση για τις επόμενες καταστροφικές του ενέργειες. Οποιοσδήποτε σύγχρονος σαρωτής θα παρέχει στον εισβολέα αυτές τις πληροφορίες.

Τα λειτουργικά συστήματα συνήθως χρειάζονται ενημέρωση, αλλά αυτό δεν συμβαίνει πάντα και ο εισβολέας μπορεί να βρει "βοηθούς", επιπλέον, ένας εκτυπωτής δικτύου ή άλλη συσκευή δικτύου που λειτουργεί με τη βασική λειτουργικότητα του TCP / στοίβας μπορεί να χρησιμοποιηθεί ως μια IP "ζόμπι".

Είναι εύκολο να διαπιστωθεί ότι όλες οι εξεταζόμενες μέθοδοι σάρωσης βασίζονται στην κανονική συμπεριφορά των κόμβων, πράγμα που σημαίνει ότι οποιοσδήποτε υπολογιστής ή άλλη συσκευή δικτύου είναι δυνητικά ευάλωτος.

Ένας εισβολέας έχει τη δυνατότητα να συλλέγει και να αναλύει τις πληροφορίες που λαμβάνει σχετικά με τη δομή του δικτύου, τις υπηρεσίες και τα τρωτά σημεία του συστήματος. Αυτό παρέχει μια πιθανή ευκαιρία προετοιμασίας μιας στοχευμένης επίθεσης εναντίον ορισμένων κόμβων και υπηρεσιών.

Το όρισμα στην επιλογή --scanflags μπορεί να είναι μια αριθμητική τιμή, όπως 9 (σημαίες PSH και FIN), αλλά η χρήση συμβολικών ονομάτων είναι πολύ πιο απλή. Χρησιμοποιήστε οποιονδήποτε συνδυασμό URG , ACK , PSH , RST , SYN και FIN . Για παράδειγμα, το --scanflags URGACKPSHRSTSYNFIN θα ορίσει όλες τις σημαίες, αν και αυτό δεν είναι πολύ χρήσιμο για σάρωση. Η σειρά με την οποία τοποθετούνται οι σημαίες δεν έχει σημασία.

Εκτός από τη ρύθμιση των επιθυμητών σημαιών, μπορείτε επίσης να καθορίσετε τον τύπο σάρωσης TCP (για παράδειγμα, -sA ή -sF). Αυτό θα πει στο Nmap πώς να ερμηνεύει τις απαντήσεις. Για παράδειγμα, σε μια σάρωση SYN, καμία απόκριση υποδηλώνει μια φιλτραρισμένη θύρα, ενώ σε μια σάρωση FIN, υποδεικνύει μια ανοιχτή|φιλτραρισμένη θύρα. Το Nmap θα εφαρμοστεί για δεδομένου τύπουσάρωση, αλλά χρησιμοποιώντας τις σημαίες TCP που καθορίζετε αντί για τις προεπιλεγμένες. Εάν δεν καθορίσετε έναν τύπο σάρωσης, το SYN θα χρησιμοποιηθεί από προεπιλογή.

-σι <зомби_хост> [: <порт> ] ("τεμπέλης" αδράνεια σάρωση)Εκτός από το ότι είναι αόρατος (από τη φύση του), αυτός ο τύπος σάρωσης σάς επιτρέπει επίσης να ορίζετε σχέσεις εμπιστοσύνης που βασίζονται σε IP μεταξύ των μηχανημάτων. Η λίστα ανοιχτών θυρών εμφανίζει ανοιχτές θύρες από την οπτική γωνία μιας μηχανής ζόμπι. Έτσι, μπορείτε να δοκιμάσετε να σαρώσετε τον στόχο χρησιμοποιώντας διάφορα μηχανήματα ζόμπι που πιστεύετε ότι μπορεί να είναι αξιόπιστα (μέσω κανόνων δρομολογητή/φίλτρου πακέτων).

Μπορείτε να προσθέσετε τον αριθμό θύρας μετά την άνω και κάτω τελεία στον κεντρικό υπολογιστή ζόμπι, εάν θέλετε να χρησιμοποιήσετε μια συγκεκριμένη θύρα. Η θύρα 80 θα χρησιμοποιείται από προεπιλογή.

Οι θύρες μπορούν επίσης να λάβουν ονόματα, στα οποία αντιστοιχούν στο αρχείο nmap-services. Μπορείτε ακόμη να χρησιμοποιήσετε τους χαρακτήρες μπαλαντέρ * και ? σε ονόματα. Για παράδειγμα, για να σαρώσετε ftp και όλες τις θύρες που ξεκινούν με http χρησιμοποιήστε -p ftp,http*. Σε τέτοιες περιπτώσεις, είναι προτιμότερο να παραθέτουμε τα επιχειρήματα -p.

Οι περιοχές λιμένων περικλείονται σε αγκύλες. Οι θύρες από αυτό το εύρος, που βρίσκονται στο nmap-services, θα σαρωθούν. Για παράδειγμα, η ακόλουθη επιλογή θα σαρώσει όλες τις θύρες σε υπηρεσίες nmap ίσες ή μικρότερες από 1024: -p [-1024] . Σε τέτοιες περιπτώσεις, είναι προτιμότερο να παραθέτουμε τα επιχειρήματα -p.

-sO (σάρωση πρωτοκόλλου IP)Αυτός ο τύπος σάρωσης σάς επιτρέπει να προσδιορίσετε ποια πρωτόκολλα IP (TCP, ICMP, IGMP, κ.λπ.) υποστηρίζονται από τα μηχανήματα προορισμού. Τεχνικά, μια τέτοια σάρωση δεν είναι τύπος σάρωσης θύρας, γιατί Πραγματοποιεί κύκλους μέσω αριθμών πρωτοκόλλου IP αντί για αριθμούς θυρών TCP ή UDP. Αν και εξακολουθεί να χρησιμοποιεί την επιλογή -p για να επιλέξει ποιους αριθμούς πρωτοκόλλου θα σαρώσει, τα αποτελέσματα είναι σε μορφή πίνακα θυρών και χρησιμοποιεί ακόμη και τον ίδιο μηχανισμό σάρωσης με τις διάφορες επιλογές σάρωσης θυρών. Επομένως, είναι αρκετά κοντά στη σάρωση θυρών και περιγράφεται εδώ.

Εκτός από τη χρησιμότητά του στο δικό του πεδίο εφαρμογής, αυτός ο τύπος σάρωσης καταδεικνύει επίσης την πλήρη ισχύ του λογισμικού ανοιχτού κώδικα (λογισμικό ανοιχτού κώδικα). Αν και η βασική ιδέα είναι αρκετά απλή, ποτέ δεν σκέφτηκα να συμπεριλάβω μια τέτοια δυνατότητα στο Nmap, ούτε έχω λάβει κάποια αιτήματα για να το κάνω. Στη συνέχεια, το καλοκαίρι του 2000, ο Gerhard Rieger ανέπτυξε αυτήν την ιδέα, έγραψε ένα εξαιρετικό patch για να την ενσωματώσει και την έστειλε στο nmap-hackersενημερωτικό δελτίο. Συμπεριέλαβα αυτό το patch στο Nmap και το κυκλοφόρησα την επόμενη μέρα νέα έκδοση. Μόνο μια χούφτα εμπορικού λογισμικού μπορεί να καυχηθεί για χρήστες που είναι αρκετά ενθουσιώδεις για να αναπτύξουν και να προσφέρουν τις βελτιώσεις τους!

Ο τρόπος που λειτουργεί αυτός ο τύπος σάρωσης είναι πολύ παρόμοιος με αυτόν που εφαρμόζεται στη σάρωση UDP. Αντί να αλλάξετε το πεδίο που περιέχει τον αριθμό θύρας στο πακέτο UDP, αποστέλλονται οι κεφαλίδες του πακέτου IP και αλλάζει το πεδίο 8 bit του πρωτοκόλλου IP. Οι κεφαλίδες είναι συνήθως κενές, δεν περιέχουν δεδομένα ή ακόμη και τη σωστή κεφαλίδα για το απαιτούμενο πρωτόκολλο. Οι εξαιρέσεις είναι το TCP, το UDP και το ICMP. Η συμπερίληψη της σωστής κεφαλίδας για αυτά τα πρωτόκολλα είναι απαραίτητη γιατί Διαφορετικά, ορισμένα συστήματα δεν θα τα στείλουν και το Nmap έχει όλες τις απαραίτητες λειτουργίες για τη δημιουργία τους. Αντί να περιμένει ένα μήνυμα μη προσβάσιμο στη θύρα ICMP ως απόκριση, αυτός ο τύπος σάρωσης αναμένει ένα μήνυμα μη προσβάσιμο ICMP. πρωτόκολλο. Εάν το Nmap λάβει οποιαδήποτε απάντηση από οποιοδήποτε πρωτόκολλο, τότε το πρωτόκολλο επισημαίνεται ως ανοιχτό. Ένα σφάλμα μη προσβάσιμο στο πρωτόκολλο ICMP (τύπος 3, κωδικός 2) επισημαίνει το πρωτόκολλο ως κλειστό. Άλλα σφάλματα ICMP που δεν είναι προσβάσιμα (τύπος 3, κωδικός 1, 3, 9, 10 ή 13) επισημαίνουν το πρωτόκολλο ως φιλτραριζόμενο (ταυτόχρονα υποδεικνύουν ότι το πρωτόκολλο ICMP είναι ανοιχτό). Εάν δεν ληφθεί απάντηση μετά από πολλά αιτήματα, το πρωτόκολλο επισημαίνεται ως ανοιχτό|φιλτραρισμένο

. -σιΈνα ενδιαφέρον χαρακτηριστικό του πρωτοκόλλου FTP (RFC 959) είναι η υποστήριξη για τις λεγόμενες συνδέσεις FTP μεσολάβησης. Αυτό επιτρέπει στο χρήστη να συνδεθεί σε έναν διακομιστή FTP και στη συνέχεια να του ζητήσει να μεταφέρει αρχεία σε έναν άλλο. Πρόκειται για κατάφωρη παραβίαση, γι' αυτό πολλοί διακομιστές έχουν σταματήσει να υποστηρίζουν αυτήν τη δυνατότητα. Χρησιμοποιώντας αυτήν τη λειτουργία, είναι δυνατό να πραγματοποιήσετε σάρωση θυρών άλλων κεντρικών υπολογιστών χρησιμοποιώντας αυτόν τον διακομιστή FTP. Απλώς ζητήστε από τον διακομιστή FTP να στείλει το αρχείο σε κάθε θύρα ενδιαφέροντος στο μηχάνημα προορισμού με τη σειρά του. Το μήνυμα σφάλματος θα υποδείξει εάν η θύρα είναι ανοιχτή ή όχι. το καλός τρόποςπαρακάμπτοντας τα τείχη προστασίας, γιατί Οι οργανικοί διακομιστές FTP έχουν συνήθως περισσότερη πρόσβαση σε άλλους εσωτερικούς κεντρικούς υπολογιστές από οποιοδήποτε άλλο μηχάνημα. Στο Nmap, αυτός ο τύπος σάρωσης καθορίζεται με την επιλογή -b. Διαβιβάζεται ως επιχείρημα <имя_пользователя> : <пароль> @ <сервер> : <порт> . <Сервер> - αυτό είναι όνομα δικτύουή τη διεύθυνση IP του διακομιστή FTP. Όπως και με τις κανονικές διευθύνσεις URL, μπορείτε να παραλείψετε <имя_пользователя> : <пароль> , στη συνέχεια θα χρησιμοποιηθούν ανώνυμα δεδομένα (χρήστης: ανώνυμος κωδικός πρόσβασης: [email προστατευμένο]). Ο αριθμός θύρας (και η άνω και κάτω τελεία που προηγείται) μπορεί επίσης να παραλειφθεί. τότε η προεπιλεγμένη θύρα FTP (21) θα χρησιμοποιηθεί για σύνδεση <серверу> .

Αυτή η ευπάθεια ήταν ευρέως διαδεδομένη το 1997 όταν κυκλοφόρησε το Nmap, αλλά τώρα έχει επιδιορθωθεί σχεδόν παντού. Οι ευάλωτοι διακομιστές εξακολουθούν να υπάρχουν, οπότε αν τίποτα άλλο δεν βοηθά, τότε αξίζει να το δοκιμάσετε. Εάν ο στόχος σας είναι να παρακάμψετε το τείχος προστασίας, τότε σαρώστε το δίκτυο προορισμού ανοιχτό λιμάνι 21 (ή ακόμα και για οποιεσδήποτε υπηρεσίες FTP, εάν χρησιμοποιείτε ανίχνευση έκδοσης) και, στη συνέχεια, δοκιμάστε αυτόν τον τύπο σάρωσης με κάθε μία που βρέθηκε. Το Nmap θα σας πει εάν ο κεντρικός υπολογιστής είναι ευάλωτος ή όχι. Εάν απλώς προσπαθείτε να καλύψετε τα ίχνη σας, τότε δεν χρειάζεται (και, στην πραγματικότητα, δεν πρέπει) να περιοριστείτε μόνο στους οικοδεσπότες στο δίκτυο-στόχο. Πριν ξεκινήσετε τη σάρωση τυχαίων διευθύνσεων Διαδικτύου για έναν ευάλωτο διακομιστή FTP, έχετε υπόψη σας ότι υπάρχουν πολλές διαχειριστές συστήματοςδεν θα αρέσει.